На днях у криптовалютной биржи Bybit были украдены криптовалюты в эквиваленте 1,4 млрд долларов. Это самая крупная кража в истории криптовалют, которую, похоже, провела Lazarus Group, подразделение хакеров, контролируемое властями Северной Кореи.

Это было не обычная кража ключей или паролей, это было нечто гораздо более сложное. Злоумышленники обманом заставили нескольких сотрудников одобрить законную транзакцию на блокчейне. В этой, казалось бы, обычной транзакции был скрытый ключ к взлому. Хакеры изменили только одну цифру в данных транзакции с 0 на 1. это крошечное изменение передало злоумышленникам полный контроль над кошельком Bybit с миллиардом долларов внутри.

Как криптобиржи защищают средства

Обменные операции

Криптобиржи не хранят все средства в одном кошельке. Вместо этого они делят их на несколько разных “холодных” и “горячих” кошельков для обеспечения безопасности, при этом большая часть активов хранится в “холодном” хранилище.

- Холодное хранилище похоже на банковское хранилище . Обычно оно включает в себя физическое устройство, находящееся в автономном режиме и требующее нескольких уровней одобрения для перемещения средств.

- Горячие кошельки похожи на кассовый аппарат . Они подключены к интернету и непосредственно участвуют в ежедневных финансовых операциях.

Когда биржа хочет выполнять повседневные действия, она переводит активы из холодного хранилища в горячий кошелек. Представьте, что это похоже на перемещение средств из защищенного хранилища в ящик кассового аппарата.

Это обычная операция, выполняемая Bybit, что они делали бесчисленное количество раз раньше. Но на этот раз все пошло не по плану.

Настройка Bybit

Чтобы уменьшить количество отдельных точек отказа, Bybit использовала безопасные кошельки Safe Smart Contract вместо того, чтобы полагаться на один закрытый ключ.

Кошельки со смарт-контрактами контролируются запрограммированными правилами , а не владельцем. Код Safe является общедоступным и проверенным, что позволяет любому пользователю просматривать и проверять, как он работает.

Для подтверждения любой транзакции в Safe требуется несколько человек, точно так же, как для открытия банковского хранилища требуется три разных ключа. Это предотвращает перемещение средств одним человеком или скомпрометированным ключом.

Однако, хотя эта настройка устраняла риски, связанные с закрытым ключом, она создавала трудности, которыми воспользовались злоумышленники.

Скрытая деталь, которая изменила все

Чтобы понять суть атаки, нам сначала нужно выяснить, как работают безопасные транзакции.

Транзакция на блокчейне

Стандартная транзакция на блокчейне проста. При настройке вы должны указать:

from: Кто отправляет средстваto: Кто их получаетvalue: Сколько отправляетсяdata: Дополнительные инструкции при взаимодействии со смарт-контрактом

Безопасная транзакция

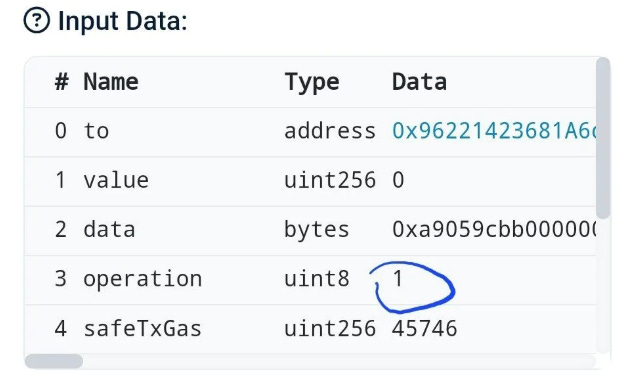

Безопасные транзакции вводят дополнительные параметры, которые вы должны указать. Одним из важных параметров является operation.

Когда operation = 0 система выполняет обычный перевод средств.

Снаряжение operation = 1 система щелкает переключателем, позволяя действие под названием delegatecall. Это позволяет безопасному кошельку запускать код другого смарт-контракта, как если бы он был его собственным.

Подумайте об этом так:

- Вы подписываетесь на банковский трансфер. Но скрытый флажок мелким шрифтом также добавляет другого пользователя с ограниченными правами в качестве общего владельца учетной записи.

- Но поскольку теперь этот ограниченный пользователь существует внутри вашей учетной записи, он может расширить свои разрешения и получить полный контроль.

Это именно то, как delegatecall был использован при взломе Bybit.

Нападение

18 и 19 февраля злоумышленник развернул 2 вредоносных контракта, предназначенных для дальнейшего исполнения. Эти контракты содержали скрытый код, позволяющий злоумышленнику выводить средства при исполнении.

21 февраля, когда сотрудники Bybit отправились утверждать то, что выглядело как обычный денежный перевод, все они проверили один и тот же пользовательский интерфейс. По словам Bybit, все выглядело нормально.

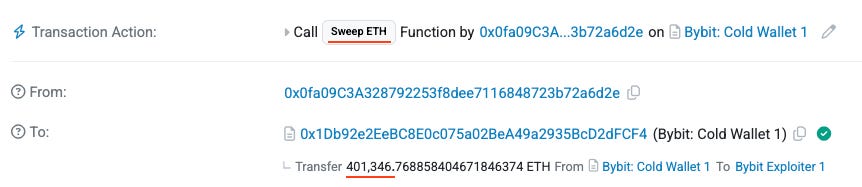

Но они не знали, что интерфейс был взломан, заменив, казалось бы, обычную транзакцию новой. И в этой транзакции были скрыты важные изменения, которые перепрограммировали правила безопасного кошелька.

Подробности

При утверждении транзакции неосознанно одобрили другую транзакцию, которая включала:

operation =1, что позволяетdelegatecallto:устанавливается в адрес первого вредоносного контракта злоумышленникаdata:содержит адрес для второго вредоносного контракта, который включал код для вывода средств

Эти злоумышленники были изощренными. Они знали, что разрешения ограничены delegatecall не позволили бы им украсть средства. Поэтому хакеры совершили двухэтапное поглощение.

- Первый вредоносный контракт был использован для изменения настроек безопасного кошелька , заменив его исходный код на свой собственный

- Вторым вредоносным контрактом стал код нового сейфа , дающий злоумышленникам контроль.

Затем злоумышленники перевели все средства на свой собственный кошелек.

Возвращаясь к нашей аналогии с банковским переводом:

- После того, как скрытый мелкий шрифт добавил кого-либо в качестве общего владельца учетной записи, этот новый пользователь затем использовал ограниченный доступ для замены инструкций по управлению настройками вашей учетной записи.

- После этого взломщики смогли изъять средства.

Почему была одобрена новая транзакция?

Точный метод, используемый для взлома интерфейса, остается неподтвержденным , и неясно, было ли это вызвано фишинг-атакой, компрометацией устройства или манипуляциями с процессом утверждения Bybit.

Независимо от того, что произошло, вредоносная транзакция была одобрена, что позволило злоумышленникам получить доступ к кошельку Bybit, используя свой собственный вредоносный контракт.

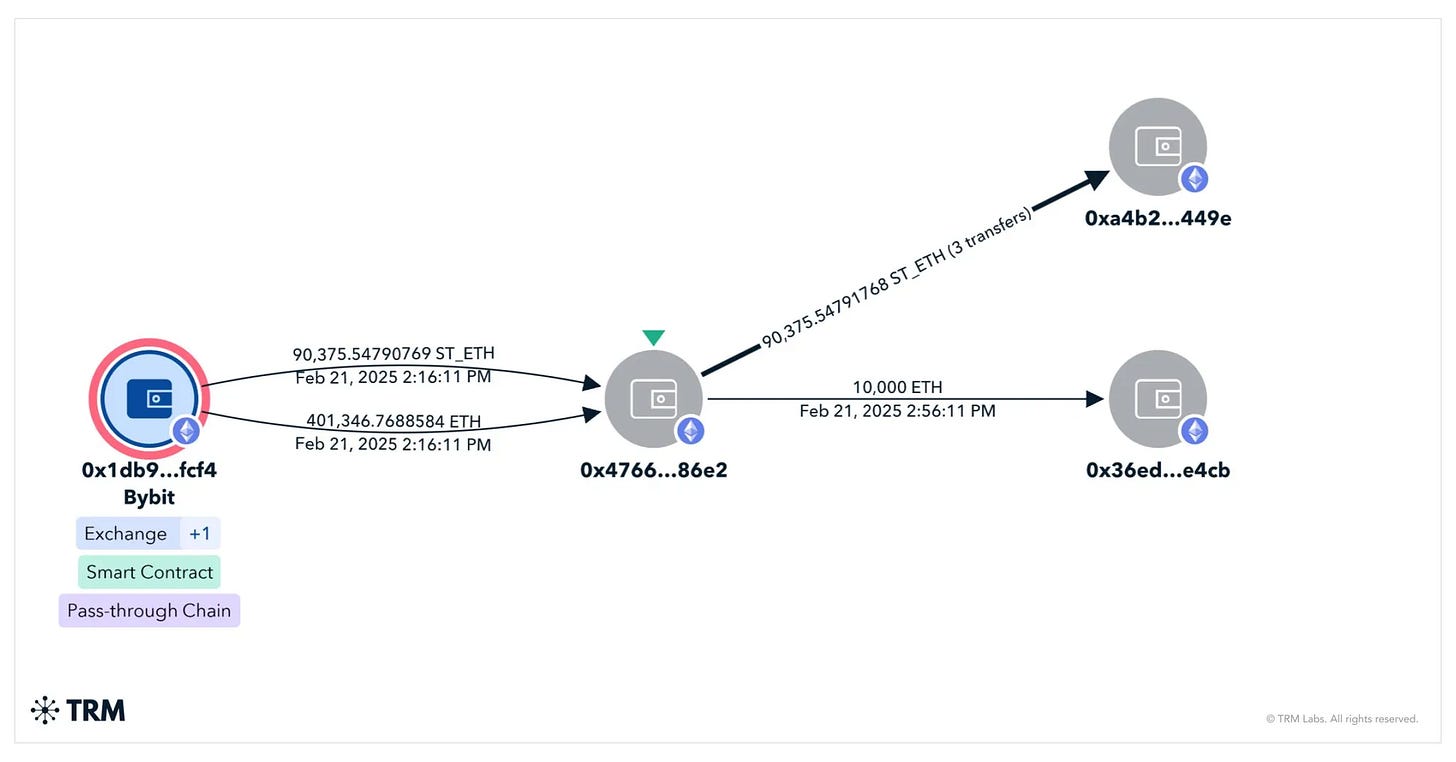

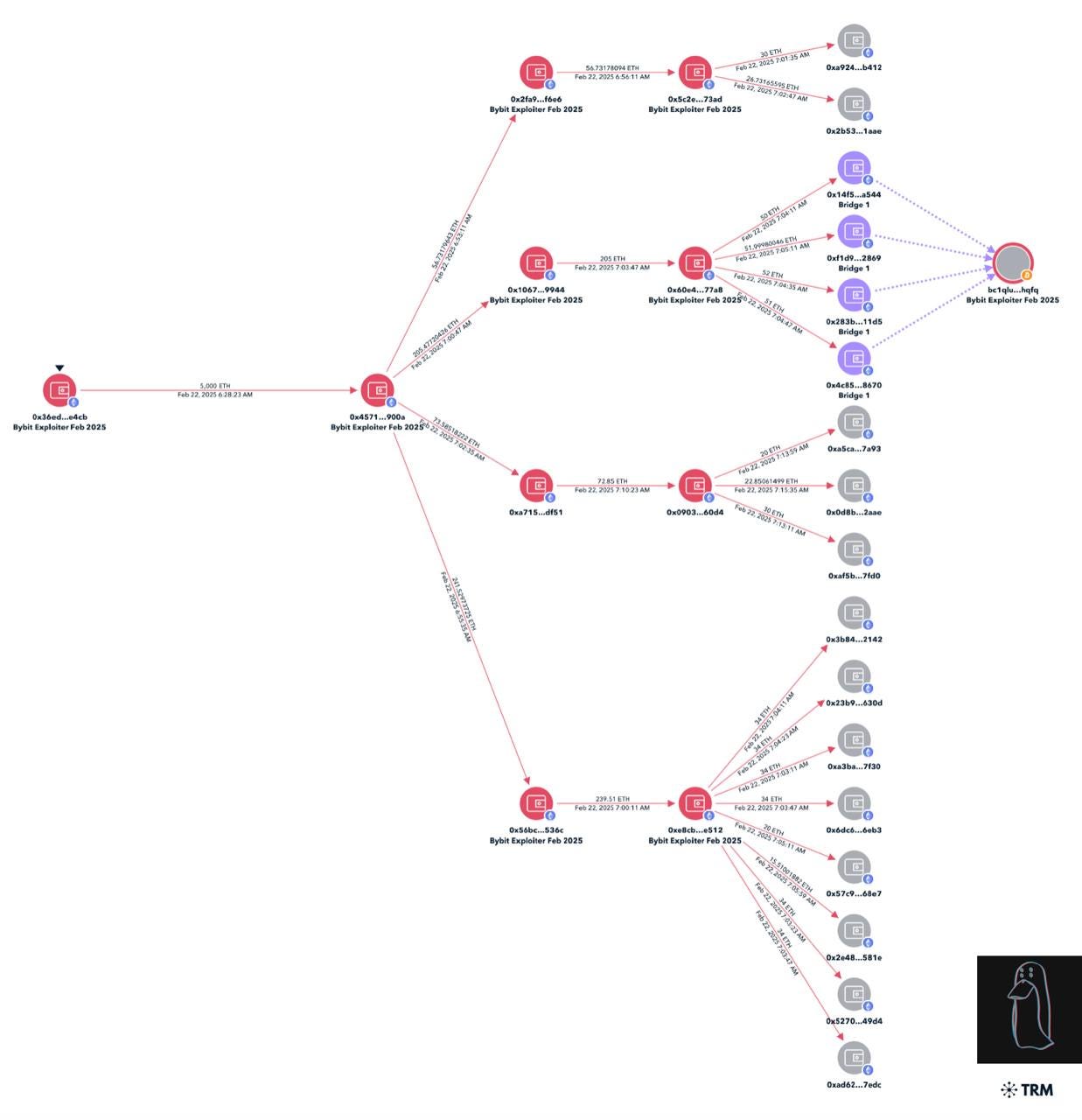

В течение нескольких минут злоумышленники начали переводить средства на свои собственные адреса , похитив ~ 1,4 миллиарда долларов.

Последствия

Сразу после атаки блокчейн-аналитики начали отслеживать похищенные средства. Принадлежность к поддерживаемой государством северокорейской Lazarus Group была быстро подтверждена , поскольку адреса их кошельков были связаны с предыдущими крупномасштабными взломами бирж.

Украденные активы на сумму 1,4 миллиарда долларов были быстро распределены, при этом кошелек злоумышленника первоначально распределял средства по более чем 50 различным адресам, чтобы запутать следы. В настоящее время насчитывается более 900 адресов, связанных со взломом .

Куда пойдут средства дальше

Следующим шагом злоумышленников будет стирание своих следов перед обналичиванием, используя такие тактики, как:

- Объединение: перемещение активов по блокчейну, чтобы нарушить историю транзакций и затруднить их отслеживание. Лазарус использовал этот метод во время взлома Axie Infinity за 625 миллионов долларов , чтобы избежать обнаружения.

- Микшеры: смешивание средств с другими, чтобы стереть следы владения. Lazarus ранее использовал микшеры, такие как Sinbad.io для маскировки транзакций.

Ответ Байбита

Bybit отреагировала быстро и прозрачно. Генеральный директор Бен Чжоу немедленно выступил с публичным заявлением, подтвердив факт атаки и гарантировав, что вывод средств остается открытым.

Несмотря на серьезность атаки, Bybit обработал более 350 000 запросов на вывод средств за короткий период, гарантируя, что клиенты не будут заблокированы своими средствами.

Биржа также координировала действия с отраслевыми партнерами по отслеживанию и замораживанию украденных активов. Некоторые средства уже отмечены и заморожены, продолжаются усилия по возврату большего количества.

Что происходит дальше

Правоохранительные органы и компании, занимающиеся блокчейн-аналитикой, активно отслеживают кошельки злоумышленников, отслеживая любые попытки конвертировать средства в фиатные (так называют традиционные валюты государств, например, доллары США) . Их цель: заморозить активы до того, как они исчезнут в сетях отмывания.

Эта атака все еще продолжается. Украденные средства перемещаются из нескольких кошельков и сетей, и группы безопасности спешат их заморозить.

Заключение

Можно ли предотвратить взлом Bybit? Да.

Дополнительные уровни контроля и внешней проверки могли бы обозначить вредоносную транзакцию, даже если интерфейс подписи Bybit был взломан.

Однако реальный урок взлома Bybit касается не только одной биржи и того, что пошло не так. Речь идет о более широких операционных рисках криптовалюты.

Переход от принципа “не дайте себя сломать” к принципу “когда произойдет атака, как нам уменьшить убытки и эффективно реагировать” важен для развития отрасли.

Традиционные финансы работают в режиме «предположим, что сбой». Он создает уровни управления рисками, резервов и планов реагирования, чтобы минимизировать ущерб, если что-то пойдет не так. Криптовалюта должна применять те же методы во всей отрасли.

Ни одна система не защищена от взлома. Злоумышленники всегда адаптируются, и как только одна уязвимость будет исправлена, будет найдена другая. Реальная цель — сделать эксплойты настолько сложными и дорогими, что они становятся непрактичными.

Безопасность теперь означает многоуровневую защиту, усиление контроля и готовность быстро реагировать на события по мере их возникновения в режиме реального времени.

С приближением нормативной ясности операционные риски станут самой большой проблемой для массового внедрения цифровых активов.

Подобные атаки не прекратятся. Но с улучшенным контролем безопасности им не обязательно побеждать.

По материалам: Substack