Кожен «розумний» гаджет з функцією мобільного зв’язку (GSM, 3G чи LTE) працює під управлінням не однієї, а двох операційних систем. Поряд з відомими кожному користувачеві Android, iOS, PalmOS чи Windows Phone існує інша, яку вони не бачать. Просте саме від неї залежить працездатність зв’язку в гаджеті.

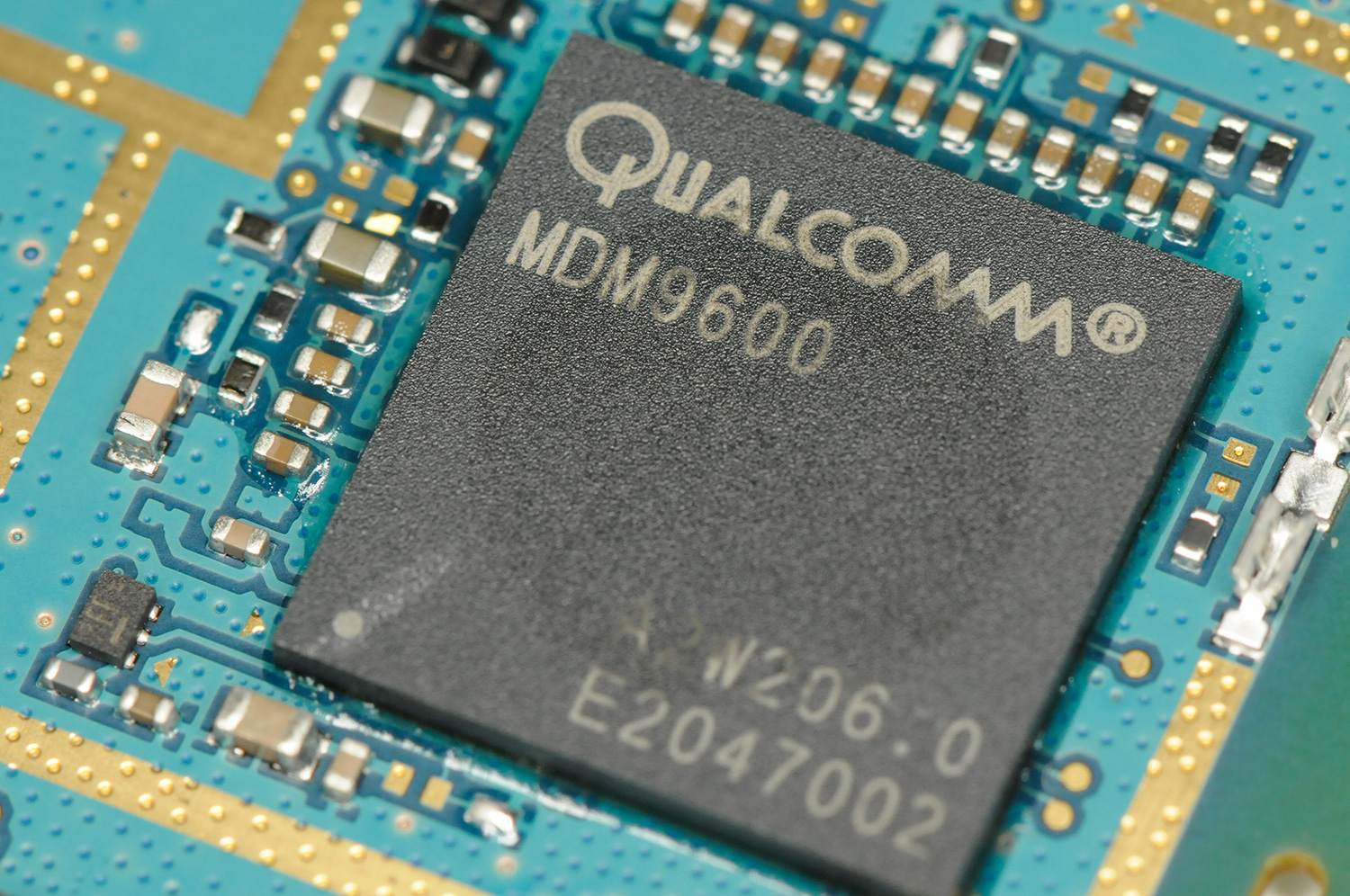

Прихована операційна система знаходиться досить глибоко в програмному коді та працює на потужностях сигнального процесора. Ця ОС повинна виконувати свої завдання без затримок та очікувань, тому її ще називають операційною системою реального часу (RTOS), а її код повністю проприєтарний. Наприклад, у процесорах Qualcomm використовується розробка під назвою AMSS. Вона базується на проприєтарному ядрі REX (з’явилася в 1999 році) та може виконувати до 69 одночасних та незалежних один від одного завдань. Завдяки цьому вона опрацьовує майже усі запити на пересилання даних, від USB до GPS.

Порівняно з користувацькими операційними системами (Android чи iOS), які займають декілька гігабайтів на флеш-диску смартфона, такі приховані ОС надзвичайно компактні. Наприклад, REX потрібно не більше 5 кілобайтів дискового простору. Серед інших таких ОС можна назвати Nucleus, RTXC, pSOS, eCOS, RTMS та ThreadX.

Приховані проблеми

Операційні системи на кшталт REX дуже важливі для нормальної роботи смартфона. Однак через їхню закритість та проприєтарність виникають певні проблеми, одна з яких – безпека.

Операційні системи користувацького рівня пройшли довгий шлях розвитку та впровадили багато нових функцій з кіберзахисту. Наприклад, новітні версії Androd шифрують дані на картці пам’яті, щоб її не можна було прочитати у сторонньому пристрої.

Водночас стандарти, які описують роботу радіочастини мобільного телефона, з’явилися у 80-х роках. А код для керування апаратною частиною для зв’язку з мобільною мережею написали у 90-х роках разом з поширенням GSM. Тоді питання кібербезпеки не підіймалися, і тому зловмисники можуть легко запускати експлоїти та шкідливе програмне забезпечення. Перешкодою цьому є лише закритість таких ОС та відсутність документації, через що «зламати» їх під силу лише кваліфікованим групам.

Наслідки довіри

Отже, у кожному мобільнику працює операційна система реального часу, яка не перевіряє код на шкідливість та довіряє кожній інструкції, яка до неї надходить. Дослідник Ральф-Філіпп Вейнманн з Університету Люксембургу спрогнозував, до чого це може призвести, якщо до неї отримають доступ кіберзловмисники.

Він проаналізував програмний код сигнальних процесорів Qualcomm та Infineon – одних з найпопулярніших виробників чіпів для радіочастини смартфонів. У ньому він знайшов багато вразливостей, кожна з яких дозволяла запускати експлоїт. З ним зловмисники можуть викликати збій мобільного пристрою чи виконувати власний код. До того ж запускати експлоїти можна в дистанційному режимі без фізичного доступу до телефона.

Для використання однієї з вразливостей, каже дослідник, достатньо надіслати до гаджета повідомлення довжиною 73 байти – дещо більше однієї SMS. Після цього зловмисник може, наприклад, запустити автовідповідач з набором команд Hayes. Його створили для модемів у 1981 році, і він зберігся в програмному коді сучасних сигнальних процесорів, які працюють у смартфонах. Завдяки цьому зловмисник може запустити автовідповідач у невидимому для користувача режимі.

Складність – запорука безпеки

Одна з причин, чому смартфони ще не стали жертвами масових атак через операційну систему в сигнальних процесорах, є складність їхньої організації. По-перше, зловмиснику необхідно підробити сигнал базової станції мобільного оператора. З таким обладнанням можна, наприклад, відправляти абонентам в зоні її покриття SMS, активувати мікрофони в телефонах, камери тощо. І хоча така апаратура стає доступнішою, вона все одно коштує дорого для більшості зловмисників.

Іншою причиною, чому відсутні масові атаки через RTOS, є складність та закритість програмного забезпечення. Один лише стандарт GSM описується десятками документів, які досить складно дістати. А ще необхідно врахувати, що сьогодні поширення набули UMTS, HSDPA, LTE та інші. Веб-сторінка з їхнім переліком займає понад 18 МБ, і в ньому зібрані посилання на понад 2000 документів, які описують стандарти стільникового зв’язку.

«Якби хтось хотів шпигувати за вашими розмовами по телефону, тоді було б простіше встановити у смартфон шкідливе програмне забезпечення, – каже консультант фірми з кібербезпеки Sophos Грехем Клулі. – Я б здивувався, якби хтось виконав стільки досліджень та роботи, щоб шпигувати через апаратну начинку».

За матеріалами: Android Authority, OSNews, ReadWrite