У смартфонів з логотипом «яблука» склалася репутація девайсів, які максимально надійно захищають дані у своїй пам’яті від сторонніх. Начебто навіть Apple не має можливості отримати доступ до інформації користувача. Однак реальність виявляється інакшою, і правоохоронним службам вдається отримувати доступ до інформації в телефонах користувачів. При цьому їм не доводиться «ламати» вибудований програмістами Apple захист, оскільки система нагадує ворота в чистому полі:

Криптограф та професор Університету Джона Хопкінса Метью Грін разом зі своїми студентами провели літо 2020 року, аналізуючи усю доступну публічно документацію, звіти судових експертиз, щоб з’ясувати, як правоохоронцям вдається проникати в зашифровані телефони. Адже в лоб зламати шифрування поки ще неможливо.

Ідея дослідити шифрування сучасних iPhone з’явилася після того, як один зі знайомих Гріну експертів сказав, що спеціалісти вже не можуть зламати шифрування iPhone через наявність у ньому модуля Apple Secure Enclave Processor, в якому зберігаються ключі шифрування.

Як смартфони захищають дані

Так, зламати сучасне шифрування з апаратним модулем зберігання ключів шифрування неможливо. Однак у більшості випадків це не потрібно. Це стосується як iPhone, так і Android.

Ключі шифрування в смартфоні генеруються на основі паролю, який вводить користувач. Цей пароль можна дізнатися якимось чином або змусити користувача його ввести.

Просто підбирати паролі погана ідея – від такого типу атаки захищає ліміт спроб. У iPhone це 10 спроб, за якими спостерігає захищений процесор Secure Enclave Processor (SEP). У 2018 році компанія GrayKey знайшла діру в програмному коді SEP та написала експлоїт, який дозволяв підбирати паролі для iPhone X. Однак нині немає даних, що подібна технологія працює на нових смартфонах.

Суперзахист, але тільки для обраних

Однак поліції не потрібно підбирати пароль або ввічливо прохати користувача ввести його. Правоохоронці використовують маловідому особливість роботи смартфонів, яка дозволяє їм отримати доступ до даних.

У смартфонів є два стани, які відомі як «до першого розблокування» (Before First Unlock, BFU) та «після першого розблокування» (After First Unlock, AFU).

Режим BFU активується для тих пристроїв, які вимкнули або перезавантажили. Коли екран просто вимкнений, а гаджет заблоковано – він перебуває в режимі AFU.

При переході з BFU в AFU смартфон використовує пароль користувача для отримання кількох криптографічних ключів. Вони залишаються в пам’яті мобільника та використовуються для шифрування файлової системи.

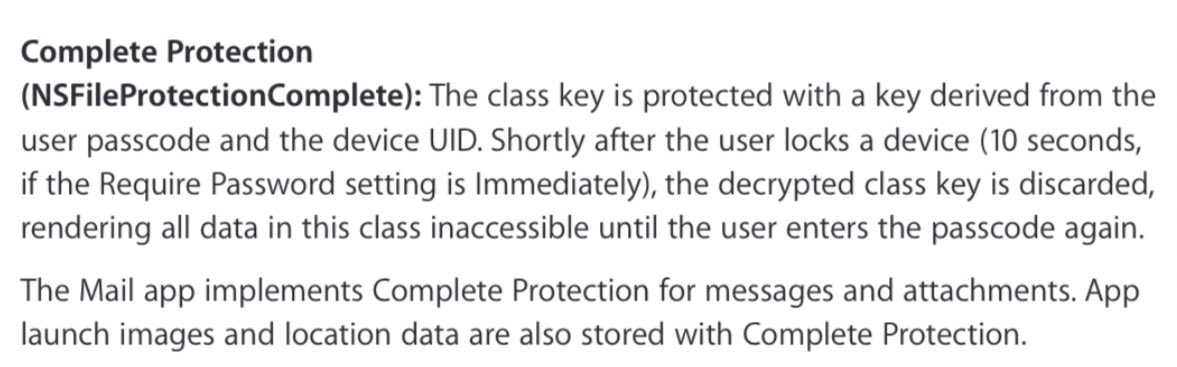

При блокуванні смартфона з пам’яті видаляється лише один ключ із набору. Смартфон не може його отримати, поки юзер не введе свій пароль або не скористається біометричною ідентифікацією. Решта ключів залишається в пам’яті гаджета.

Цей ключ, що видаляється, використовується для шифрування кількох файлів зі спеціальним класом захисту NSComplete. Решту файлів дешифрують ключі, які залишаються в пам’яті смартфона.

Отже, 99% часу смартфон перебуває в стані AFU, і ключі шифрування майже всього вмісту його флеш-накопичувача залишаються в пам’яті. Правоохоронцям необхідно лише написати експлоїт для iOS, щоб обійти захист операційної системи.

Існування таких експлоїтів підтверджене, і в деяких випадках жертві потрібно просто опинитися поруч із небезпечною точкою Wi-Fi. Ніяких інших дій від неї не потрібно. У тому випадку експлоїт використовував вразливість у технології Apple Wireless Direct Link. Цей експлоїт дозволяє переглядати всі фотографії, читати всю електронну пошту, копіювати всі особисті повідомлення і відстежувати все, що відбувається на пристрої, у режимі реального часу.

Що саме надійно захищено

Грін спробував розібратися, які саме файли мають найвищий захист і чому iPhone захищає лише обмежений обсяг даних за допомогою ключа, який видаляється при вимкненні екрана смартфона.

Apple дуже розмито пояснює, які дані захищені цим одноразовим ключем, коли смартфон перебуває в режимі AFU:

Компанія просто повідомляє, що дані деяких додатків «захищено шифруванням» (щоб це не значило), а інші дані захищені лише в режимі BFU.

Ось версія цього ж тексту від 2012 року. Тоді Apple чітко заявляла, що одноразовим ключем захищається пошта, дані геолокації, зліпки запуску додатків.

Грін припускає, що розмитість поточного пояснення Apple означає, що компанія захищає максимальним способом менше даних, ніж у 2012 році. А саме – послаблення захисту для геолокаційних даних, щоб реалізувати популярні функції, наприклад, нагадування з прив’язкою до координат.

Сторонні розробники додатків можуть подати заявку на використання найкращого захисту за допомогою одноразового ключа. Однак у будь-якому випадку такий захист у режимі AFU не отримують:

- фото;

- повідомлення;

- замітки.

Саме ці три типи даних потрібні правоохоронцям найчастіше.

Чому захист обмежений

Залишається питання: чому iPhone захищає такий малий обсяг даних? Грін припускає, що в цьому винна інтерактивність сучасних смартфонів. Навіть коли гаджет лежить на столі з вимкненим екраном, він продовжує «жити»: додатки щось пишуть в пам’ять та читають з неї, пересилають дані по мобільному інтернету, відстежують координати девайсу тощо.

Якщо захищати всі файли в смартфоні одноразовим ключем, який видаляється при вимкненні екрана, додатки втратять свою функціональність. І поки ситуація така: суперзахист є, але він не використовується для захисту даних користувача.

Тож коли вас будуть арештовувати, встигніть вимкнути свій смартфон, щоб перевести його з режиму AFU в BFU.