Microsoft недавно закрыла уязвимость, которая касалась всех версий Windows, выпущенных с 1996 года, начиная с Windows NT 4. Она позволяла простым способом получить повышенные права на компьютере. Уязвимость находилась в службе печати операционной системы Windows.

Уязвимость под названием Printdemon (CVE-2020-1048) позволяет в учетной записи с обычными правами доступа запустить через команду Powershell для получения прав администратора. Компонент Powershell есть не во всех версиях Windows, но уязвимость можно применить и в них.

Уязвимость CVE-2020-1048 исправлена в обновлении безопасности, которое вышло 13 мая 2020 года.

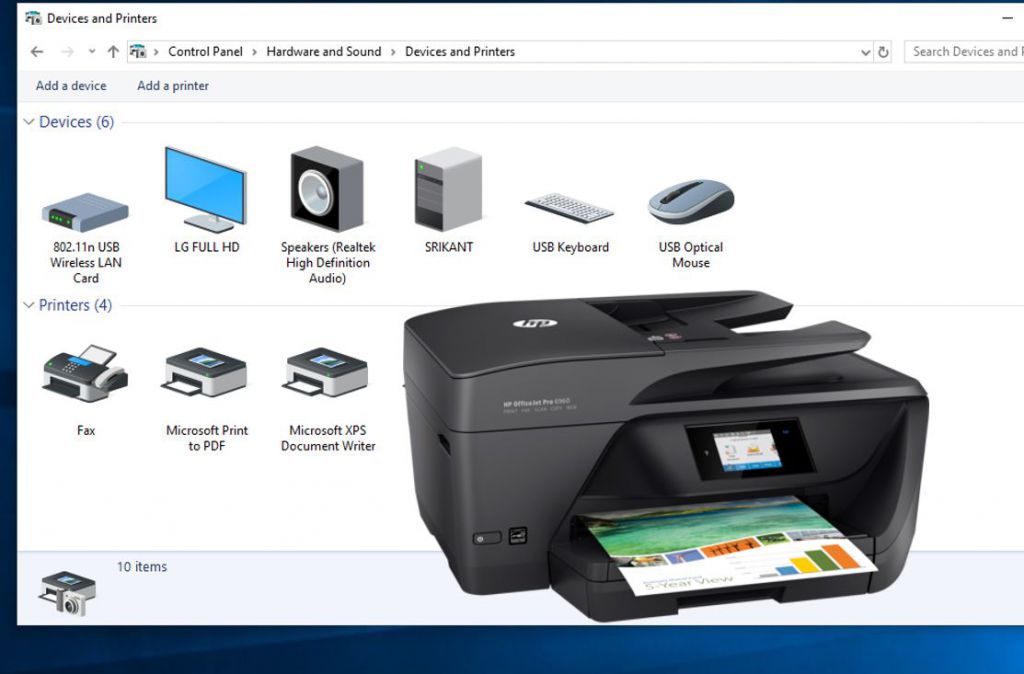

Служба Windows Print Spooler должна принимать задания на печать от любых запущенных приложений, независимо от того, с какими полномочиями они выполняются.

Злоумышленник, используя любую учетную запись в Windows, может отправить на печать бинарный код собственной программы так, чтобы при этом была модифицирована системная библиотека. При использовании команды Powershell Add-PrinterPort-Name c:\windows\system32\ualapi.dll» можно создать новый виртуальный принтер, который будет печатать в системный файл ualapi.dll.

Получить права на запись в такой файл можно, вызвав сбой службы Windows Print Spooler. Она автоматически перезапускается и уже имеет самые высокие права уровня SYSTEM.