Наприкінці вересня Мережу сколихнула найпотужніша у світі DDoS-атака, що була вчинена за допомогою пристроїв інтернету речей.

Про те, що таке загрози DDoS (англ. Distributed Denial-of-Service – розподілена атака типу відмова від обслуговування – прим. ред.), які їхні особливості, наскільки вони поширені в Україні та як від них захиститися, розповіли генеральний директор реєстратора доменних імен Imena.UA Павло Блоцький і технічний директор хостинг-провайдера MiroHost Сергій Грибченко.

ХАКЕРИ ПРИМІРЯЮТЬСЯ ДО ІНТЕРНЕТУ РЕЧЕЙ

Сергій Грибченко: Зараз є чимало побутових приладів на зразок холодильників чи пральних машин, які зовсім не потребують доступу в інтернет, але, тим не менше, його мають. І це відкриває хакерам нове поле для діяльності, адже немає ніяких видимих ознак того, що ваш роутер чи холодильник працює у складі ботнету.

Пояснення: Ботнет являє собою мережу із заражених шкідливим ПЗ комп’ютерів, які управляються у віддаленому режимі власниками ботнету. Для створення ботнету використовуються трояни. Досвідчені хакери створюють їх самостійно. В інтернеті також є конструктори троянів, що дозволяють легко згенерувати таке шкідливе ПЗ навіть неспеціалістам. Однак більшість антивірусів розпізнає і знешкоджує такі трояни. Спочатку трояни розповсюджуються через довірливих знайомих, форуми тощо. Як тільки кількість заражених комп’ютерів перевищує хоча б 10 000, ботнет можна використовувати для заробітку. Наприклад, для кліків по банерах у різноманітних партнерських мережах.

Павло Блоцький: Звичайні домашні комп’ютери є ненадійними й невигідними з точки зору використання їх у DDoS-атаках. Оскільки у цьому випадку дія трояна стає досить помітною, що, у свою чергу, знижує можливість його подальшого використання. Зловмисник, метою якого є фінансова вигода, зацікавлений у якнайдовшій «службі» невиявленого трояна, тобто, щоб такий вірус непомітно «жив» на кожному пристрої якомога довше.

Заражені ПК можуть виконувати безліч більш вигідних функцій: розсилати спам, генерувати фіктивні кліки в рекламних та партнерських мережах, розгадувати «капчі», працювати як проксі-анонімізатори, красти персональні та платіжні дані, паролі, приватне та корпоративне листування, зашифровувати дані на комп’ютері з метою вимагання грошей за розшифрування тощо. Тобто DDoS є найпримітивнішим та найменш прибутковим способом використання бот-мережі.

Сергій Грибченко: З розвитком інтернету речей кількість підключених до Мережі пристроїв зросте у багато разів. З одного боку, це створить нові умови для розвитку ботнетів, а з іншого – новий простір для DDoS. Це є очевидним вже сьогодні. Адже блокування роботи «розумного» дому чи окремих пристроїв, які не мають захисту від таких атак, може мати неприємні наслідки.

Дуже яскраво цю тенденцію проілюстрував нещодавній потужний DDoS американського провайдера Dyn. Так, у мережу було викладено вихідний код бот-мережі Mirai, що дозволяє заражати роутери та відеокамери, створюючи таким чином власні бот-мережі. Саме з використання таких бот-мереж 21 жовтня 2016 року була здійснена безпрецедентна атака на DNS провайдера Dyn. Унаслідок цієї атаки на декілька годин «лягли» сайти та сервіси майже світового значення – такі як Twitter, PayPal, CNN, Spotify тощо.

УКРАЇНСЬКИЙ СЕГМЕНТ ІНТЕРНЕТУ І МІСЦЕВА СПЕЦИФІКА DDoS

В Україні DDoS-атаки великого масштабу рідкість, що, на жаль, не виключає майже щоденний DDoS різних сайтів.

Павло Блоцький: В українському сегменті Мережі гучних DDoS-атак не було з часів блокування EX.UA. Тоді, у лютому 2012 року, після відключення файлообмінника користувачі «DDoSили» сайти урядових та силових структур. Ресурси не мали серйозного захисту, і атака була успішною – протягом двох днів атаковані сайти були недоступними.

Хоча таких великих атак вже давно не було, це не означає, що їх немає взагалі. Це інтернет, і тут постійно когось потроху «DDoSять». У переважній більшості випадків страждають невеликі сайти, які «хостяться» на майданчиках дрібних провайдерів. Саме на таких ресурсах постійно тренуються хакери-початківці.

Веб-сайти деяких державних установ майже постійно зазнають нападів, але, зважаючи на невелику сили атаки, вони витримують. Цьому мало хто приділяє увагу.

Сергій Грибченко: Так, переважна більшість «DDoSерів» – це саме молоді хакери, які вчаться. Іноді, як це було у випадку з EX.UA, до атак долучаються «народні маси». Це типовий приклад роботи мережених активістів, які піднімають на боротьбу широкий загал користувачів. За кордоном це досить поширене явище.

Дуже рідко DDoS застосовують як інструмент обмеження доступу до певної інформації. Наприклад, щоб «покласти» сайт якоїсь політичної партії чи діяча перед виборами, заблокувати доступ до опублікованих матеріалів тощо. Раніше під час сезону розпродажів інтернет-магазини «DDoSили» один одного. На щастя, ця практика вже відійшла в минуле, тому що організація і проведення DDoS-атаки коштує недешево.

Одним словом, чим довше відбувається DDoS, тим він дорожчий. Це означає, що, рано чи пізно, прийде час припинити атаку, навіть якщо вона успішна. Тому зазвичай DDoS рідко триває більше, ніж декілька годин. А за такий час сайт можна захистити.

Сергій Грибченко: DDoS повністю викриває задіяні в атаці ботнети. У разі DDoS-атаки ботнети розкривають себе і швидко блокуються, власник втрачає над ними контроль. З початком атаки строк життя ботнету, що створювався місяцями, йде на години. Зараз ботнети використовуються для розподілених обчислень чи генерації криптовалют, тобто менш провокаційних та більш прибуткових активностей. Пристрої, об’єднані в ботнет, витрачають частку своїх ресурсів на вирішення складних математичних задач, у результаті яких створюється криптовалюта («цифрові» гроші, емісія й обіг яких децентралізовані та базуються на методах криптографії – прим. ред.). Завдання можуть бути й більш конкретними, наприклад, злам паролів.

ЯК ВІДБУВАЄТЬСЯ АТАКА

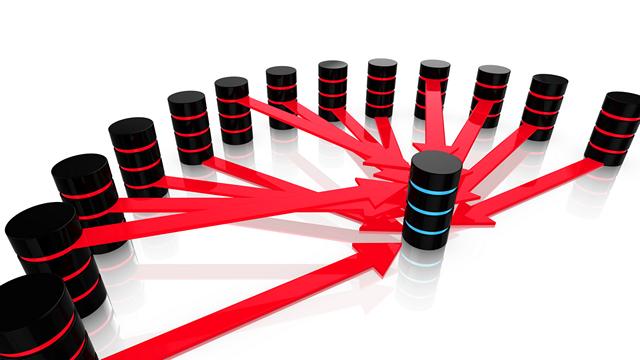

Павло Блоцький: DDoS – це розподілена атака, яка відбувається з великої кількості місць і спрямована на припинення або суттєвого уповільнення роботи веб-ресурсу. Запити надходять з дуже високою швидкістю, вони займають інтернет-канал. У такому випадку страждають й інші сайти, котрі розташовані на атакованому сервері. Нападники намагаються надіслати на сайт більше запитів, ніж той здатен обробити. Якщо це вдається – ресурс стає недоступним.

За своїм характером такі запити відрізняються від звичайного трафіку, який створюють користувачі. Це дозволяє як обладнанню, так і фахівцям розпізнавати атаки і вживати відповідних заходів для протидії.

Павло Блоцький: Створення великого потоку даних, які займають весь інтернет-канал, – це найпримітивніший і не найефективніший вид атаки. Для перевантаження сайту можуть використовуватися звернення до його бази даних чи окремих форм, наприклад, пошуку чи форми реєстрації нового користувача. Зустрічаються і більш складні атаки, де зловмисники імітують дії користувачів. Як правило, серйозна атака розробляється індивідуально, поєднує декілька видів нападу, планується завчасно і базується на вразливостях сайту-жертви.

ЯКИЙ ІСНУЄ ЗАХИСТ ВІД DDoS

Сергій Грибченко: Захист від атак, як правило, повністю автоматизований. Провайдери мають складні системи фільтрації, і як тільки фіксується аномальне навантаження на сайт чи сервер, спрацьовують фільтри. Відбувається аналіз потоку даних, вмикаються фільтри і блокують небажаний трафік. У великих провайдерів окрім обладнання аналізом трафіку займаються ще й відповідні фахівці, які можуть корегувати захист у ручному режимі.

Інтелектуальні системи, як-от Cisco Guard, не тільки фільтрують трафік, а й визначають джерело атаки та інформують інших провайдерів. ІР-адреси нападників потрапляють до «чорних» списків, і після цього атака дуже швидко вщухає. У більшості випадків атака триває кілька годин, дуже рідко – більше одного дня.

І, однак, навіть повністю автоматизовані системи захисту вимагають висококваліфікованих та досвідчених спеціалістів.

Павло Блоцький: Малі або дешеві провайдери роблять те, чого домагаються зловмисники: не маючи захисту від DDoS-атак, вони просто вимикають сервер чи сайт, які стали жертвою кіберзлочинців. Великі провайдери так вчиняють лише у виняткових випадках. Великі компанії використовують CDN-мережі (Content Distribution Network). Працює це таким чином: коли користувач звертається до сайту, запит обробляє найближчий за географічним розташуванням сервер CDN, який видає необхідну сторінку, що знаходиться в його кеші, або перенаправляє запит на сайт. Така схема дуже ускладнює атаку, оскільки вимагає надзвичайно багато ресурсів для здійснення нападу.

Також захиститися від DDoS можна шляхом перенесення сайту на більш захищений хостинг. Саме так в Imena.UA/MiroHost прийшло чимало нових клієнтів.

Павло Блоцький: DDoS-атаки – це інструмент для шантажу та вимагання грошей, самі по собі вони не є на 100% ефективними. Зловмисники зв’язуються з жертвою після початку атаки і вимагають кілька тисяч доларів за припинення атаки.

Утім, є сфери діяльності, у яких застосування DDoS може мати цілком самодостатній характер. Так, окрім суто «дослідницьких» цілей та інтернет-вандалізму, DDoS-атаки ефективні проти ресурсів та сервісів, чутливих навіть до короткочасних простоїв. Наприклад, торговельних майданчиків та фінансових установ, аварійних служб тощо. На рівні держав потужні DDoS-атаки можуть бути використані як елементи військової стратегії з метою виведення з ладу інформаційних систем противника.

Сергій Грибченко: Систем фільтрації та «чорних списків» цілком досить, щоб послабити атаку. Після початку блокування ботнету нападникам вже буде непросто підтримувати силу та інтенсивність потоку трафіку. І, найімовірніше, всі зусилля виявляться марними, а замовник просто витратить гроші, не досягши бажаного результату.