Microsoft нещодавно закрила вразливість, яка стосувалася всіх версій Windows, випущених з 1996 року, починаючи з Windows NT 4. Вона дозволяла в простий спосіб отримати підвищені права на комп’ютері. Уразливість знаходилася в службі друку операційної системи Windows.

Уразливість під назвою Printdemon (CVE-2020-1048) дозволяє в акаунті зі звичайними правами доступу запустити через Powershell команду для отримання прав адміністратора. Компонент Powershell є не в усіх версіях Windows, але вразливість можна застосувати і в них.

Уразливість CVE-2020-1048 виправлена в оновленні безпеки, яке вийшло 13 травня 2020 року.

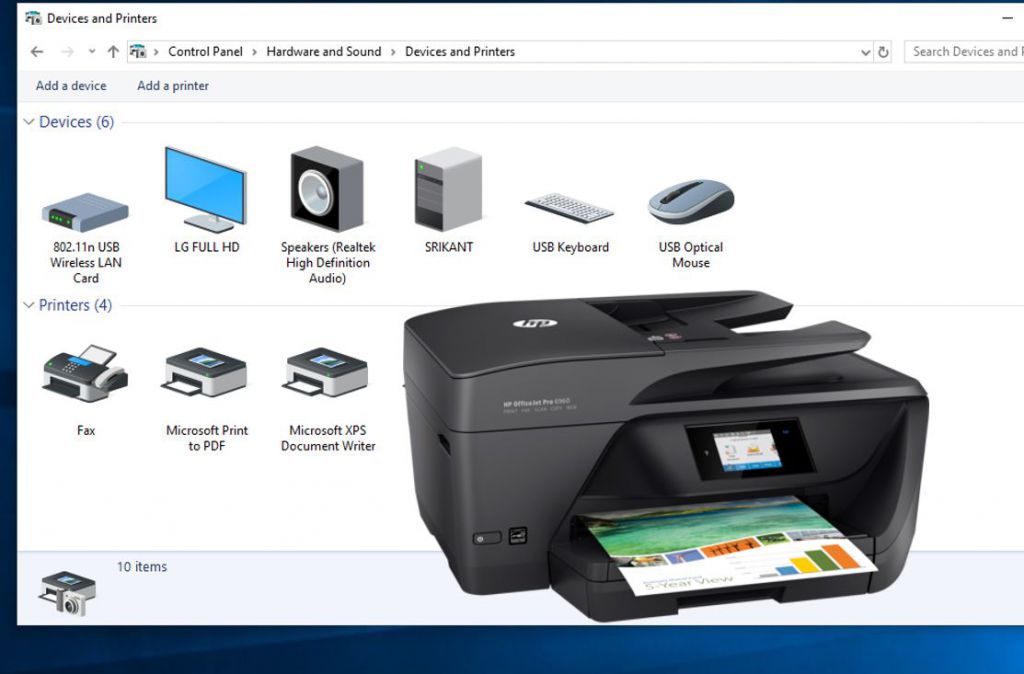

Служба Windows Print Spooler повинна приймати завдання на друк від будь-яких запущених додатків, незалежно від того, з якими повноваженнями вони виконуються.

Зловмисник, використовуючи будь-який обліковий запис у Windows, може відправити на друк бінарний код власної програми так, щоб при цьому була модифікована системна бібліотека. При використанні команди Powershell «Add-PrinterPort-Name c:\windows\system32\ualapi.dll» можна створити новий віртуальний принтер, який буде друкувати в системний файл ualapi.dll.

Отримати права на запис у такий файл можна, викликавши збій служби Windows Print Spooler. Вона автоматично перезапускається і вже має найвищі права рівня SYSTEM.