Недавно обнародованная уязвимость самого высокого уровня в архиваторе 7-Zip активно использовалась в рамках войны на территории Украины. Уязвимость позволила российской группе киберпреступников обойти защиту Windows от вредоносных файлов из интернета. Хакеры атаковали ряд государственных учреждений и коммерческих предприятий.

Защита Windows от вредоносных файлов из интернета называется MotW, сокращение от Mark of the Web. Он работает путем размещения тега » Зона.Отметка «идентификатор «» на всех файлах, загруженных из интернета или из общего сетевого ресурса.

Этот тег, который является разновидностью альтернативного потока данных NTFS и имеет вид ZoneId= 3, подвергает файл дополнительной проверке с помощью встроенного антивируса Windows SmartScreen и накладывает ограничения на то, как и когда можно запустить подозрительный файл.

Уязвимость 7-Zip позволила российским хакерам обойти эти меры защиты. Эксплойты работали путем встраивания исполняемого файла в архив, а затем встраивания архива в другой архив.

В то время как внешний архив имел тег MotW, внутренний – не имел такого тега. Уязвимость, названная CVE-2025-0411, была исправлена с выпуском версии 24.09 в конце ноября.

«Основная причина CVE-2025-0411 заключается в том, что до версии 24.09 7-Zip не распространял должным образом защиту MoTW на содержимое архивов с двойным вложением”, – написал Питер Хирнус (https://www.trendmicro.com/en_us/research/25/a/cve-2025-0411-ukrainian-organizations-targeted.html), исследователь компании Trend Micro, обнаружившей уязвимость. «Это позволяет субъектам угроз создавать архивы, содержащие вредоносные скрипты или исполняемые файлы, которые не будут защищены MoTW, что делает пользователей Windows уязвимыми для атак”.

Чтобы лучше замаскировать атаки, расширения исполняемых файлов отображались так называемыми гомоглифами. Это символы, которые не являются частью стандарта ASCII, даже если они кажутся идентичными или похожими на определенные символы ASCII. Примером может служить буква кириллицы. Кажется, что она идентична латинскому символу C, который есть в таблице ASCII, но на самом деле кириллическая C не имеет к латинской C никакого отношения, поскольку каждая из них является частью совершенно разных схем кодирования. Хакеры годами использовали гомоглифы для подделки имен и имен.

Российские хакеры, использующие обсуждаемую уязвимость 7-Zip, аналогичным образом использовали гомоглифы, чтобы исполняемые файлы выглядели как файлы документов.

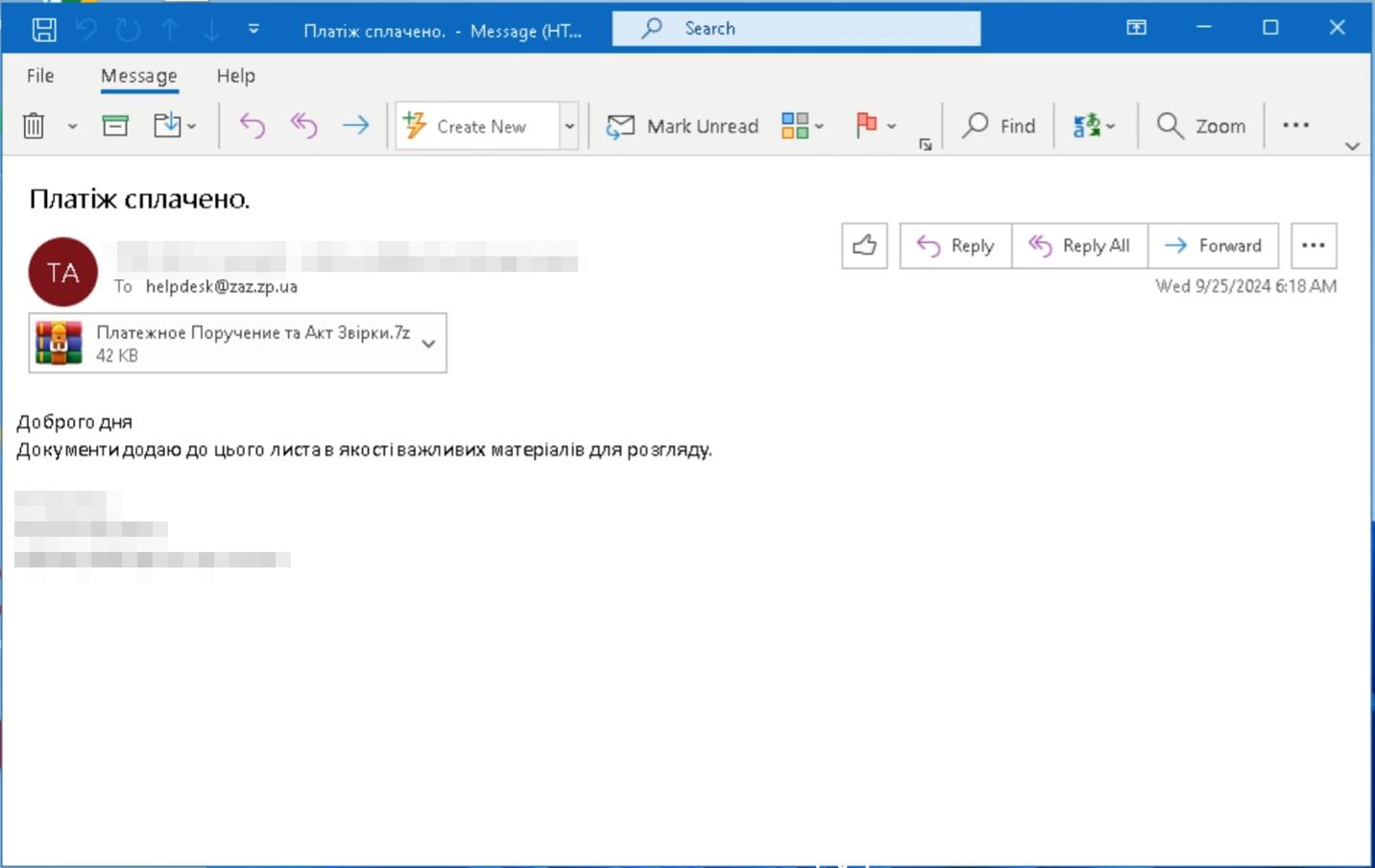

Файлы с двойным архивированием были прикреплены к электронным письмам, отправленным из настоящих учетных записей, принадлежащих реальным украинским правительственным учреждениям. Хирнус сказал, что целью были следующие учреждения:

- Государственная исполнительная служба Украины (ГСЧС) – Министерство юстиции

- Запорожский автомобилестроительный завод (ПАО “ЗАЗ») – производитель автомобилей, автобусов и грузовых автомобилей

- Киевпастранс-служба общественного транспорта Киева

- SEA Company-производитель бытовой техники, электрооборудования и электроники

- Верховинская районная государственная администрация-Ивано-Франковская областная администрация

- VUSA-страховая компания

- Днепровская городская областная аптека-региональная аптека

- Киевводоканал-Киевская водопроводная компания

- Залещикский городской совет-городской совет

Любой, кто использует 7-Zip, особенно в Windows, должен убедиться, что он использует последнюю версию, которая в настоящее время составляет 24.09.