У смартфонов с логотипом «яблока» сложилась репутация девайсов, которые максимально надежно защищают данные в своей памяти от посторонних. Как будто даже Apple не имеет возможности получить доступ к пользовательской информации. Однако реальность оказывается иной, и правоохранительным службам удается получать доступ к информации в телефонах пользователей. При этом им не приходится «ломать» выстроенную программистами Apple защиту, поскольку система напоминает ворота в чистом поле:

Криптограф и профессор Университета Джона Хопкинса Мэтью Грин вместе со своими студентами провели лето 2020 года, анализируя всю доступную публично документацию, отчеты судебных экспертиз, чтобы выяснить, как правоохранителям удается проникать в зашифрованные телефоны. Ведь в лоб взломать шифрование пока еще невозможно.

Идея исследовать шифрование современных iPhone появилась после того, как один из знакомых Грину экспертов сказал, что специалисты уже не могут взломать шифрование iPhone из-за наличия в нем модуля Apple Secure Enclave Processor, в котором хранятся ключи шифрования.

Как смартфоны защищают данные

Да, взломать современное шифрование с аппаратным модулем хранения ключей шифрования невозможно. Однако в большинстве случаев это не требуется. Это касается как iPhone, так и Android.

Ключи шифрования в смартфоне генерируются на основе пароля, который вводит пользователь. Этот пароль можно узнать каким-то образом или заставить пользователя его ввести.

Просто подбирать пароли плохая идея – от такого типа атаки защищает лимит попыток. В iPhone это 10 попыток, за которыми наблюдает защищенный процессор Secure Enclave Processor (SEP). В 2018 году компания GrayKey нашла дыру в программном коде SEP и написала эксплоит, который позволял подбирать пароли для iPhone X. Однако в настоящее время нет данных, что подобная технология работает на новых смартфонах.

Суперзащита, но только для избранных

Однако полиции не нужно подбирать пароль или вежливо просить пользователя ввести его. Правоохранители используют малоизвестную особенность работы смартфонов, которая позволяет им получить доступ к данным.

У смартфонов есть два состояния, которые известны как «до первой разблокировки» (Before First Unlock, BFU) и «после первой разблокировки» (After First Unlock, AFU).

Режим BFU активируется для тех устройств, которые выключили или перезагрузили. Когда экран просто выключен, а гаджет заблокирован – он находится в режиме AFU.

При переходе из BFU в AFU смартфон использует пароль пользователя для получения нескольких криптографических ключей. Они остаются в памяти мобильника и используются для шифрования файловой системы.

При блокировке смартфона из памяти удаляется лишь один ключ из набора. Смартфон не может его получить, пока юзер не введет свой пароль или не воспользуется биометрической идентификацией. Остальные ключи остаются в памяти гаджета.

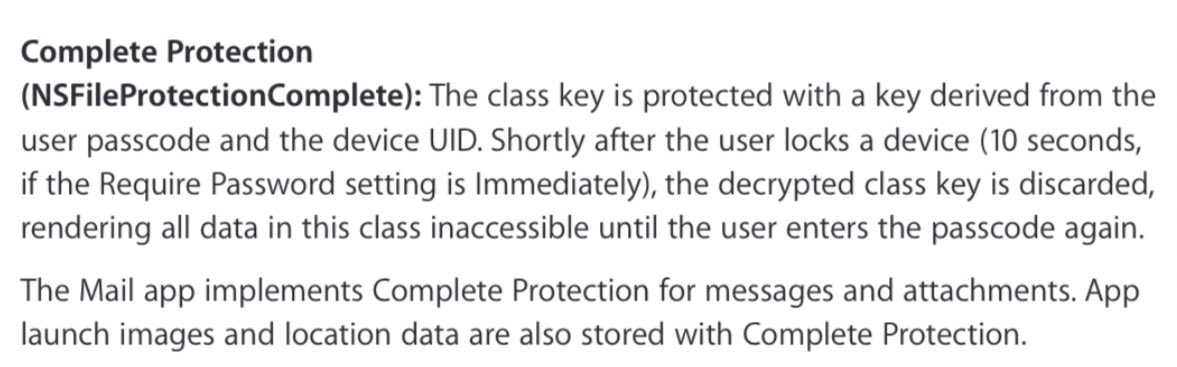

Этот удаляемый ключ используется для шифрования нескольких файлов со специальным классом защиты NSComplete. Остальные файлы дешифруют ключи, которые остаются в памяти смартфона.

Таким образом, 99% времени смартфон находится в состоянии AFU, и ключи шифрования почти всего содержимого его флеш-накопителя остаются в памяти. Правоохранителям необходимо лишь написать эксплоит для iOS, чтобы обойти защиту операционной системы.

Существование таких эксплоитов подтверждено, и в некоторых случаях жертве нужно просто оказаться рядом с опасной точкой Wi-Fi. Никаких других действий от нее не требуется. В том случае эксплоит использовал уязвимость в технологии Apple Wireless Direct Link. Этот эксплоит позволяет просматривать все фотографии, читать всю электронную почту, копировать все личные сообщения и отслеживать все, что происходит на устройстве, в режиме реального времени.

Что именно надежно защищено

Грин попытался разобраться, какие именно файлы имеют наивысшую защиту и почему iPhone защищает лишь ограниченный объем данных с помощью ключа, который удаляется при выключении экрана смартфона.

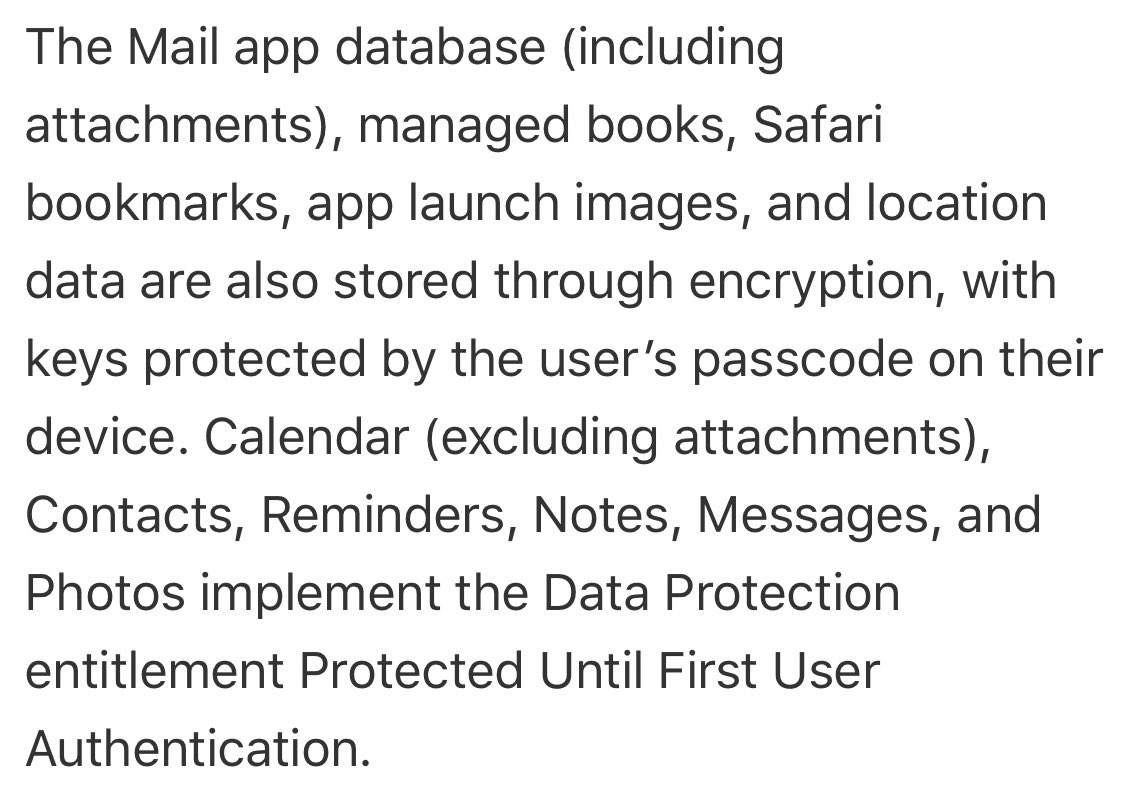

Apple очень размыто объясняет, какие данные защищены этим одноразовым ключом, когда смартфон находится в режиме AFU:

Компания просто сообщает, что данные некоторых приложений «защищены шифрованием» (чтобы это не значило), а другие данные защищены только в режиме BFU.

Вот версия этого же текста от 2012 года. Тогда Apple четко заявляла, что одноразовым ключом защищается почта, данные геолокации, слепки запуска приложений.

Грин предполагает, что размытость текущего объяснения Apple означает, что компания защищает максимальным способом меньше данных, чем в 2012 году. А именно – ослабление защиты для геолокационных данных, чтобы реализовать популярные функции, например, напоминания с привязкой к координатам.

Сторонние разработчики приложений могут подать заявку на использование наилучшей защиты с помощью одноразового ключа. Однако в любом случае такую защиту в режиме AFU не получают:

- фото;

- сообщения;

- заметки.

Именно эти три типа данных нужны правоохранителям чаще всего.

Почему защита ограничена

Остается вопрос, почему iPhone защищает такой малый объем данных? Грин предполагает, что в этом виновата интерактивность современных смартфонов. Даже когда гаджет лежит на столе с выключенным экраном, он продолжает «жить»: приложения что-то пишут в память и читают из нее, передают данные по мобильному интернету, отслеживают координаты девайса и тому подобное.

Если защищать все файлы в смартфоне одноразовым ключом, который удаляется при выключении экрана, приложения потеряют свою функциональность. И пока ситуация такова: суперзащита есть, но она не используется для защиты данных пользователя.

Поэтому когда вас будут арестовывать, успейте выключить свой смартфон, чтобы перевести его из режима AFU в BFU.