Щодня ми виконуємо в інтернеті тисячі різних дій: публікуємо фото, висловлюємо свої думки, іноді досить відверто, «лайкаємо» публікації інших людей, відвідуємо сайти, шукаємо інформацію, дивимось фільми онлайн. Якщо ви чесний і свідомий громадянин, якому нічого приховувати, і вважаєте, що ваша персона не цікавить нікого, окрім друзів та знайомих, ви помиляєтеся.

Ні, ми не страждаємо на параною, але за кожним користувачем інтернету стежать, і це може мати несподівані наслідки. Цієї осені 18-річний хлопець із Франції вирішив вчинити трохи анархії та назвав свою домашню мережу Wi-Fi одним із лозунгів ІГІЛ. Він не мав абсолютно ніякого відношення до терористів, однак витівка несподівано обернулась арештом і трьома місяцями ув’язнення умовно. Юнак не знав про антитерористичні закони, однак, як відомо, незнання закону не звільняє від відповідальності. Провайдери та спецслужби наглядають за Мережею і трафіком. Немає гарантії того, що до вас не завітають «маски-шоу» після обговорення тактики терористів у грі Counter-Strike.

Законодавчі норми та правила можуть змінитися. І те, що вчора було легальним, завтра може стати незаконним. За прикладами далеко ходити не треба: список ресурсів, заблокованих Роскомнаглядом, збільшується щоденно. Упевненості у тому, що після закриття файлообмінників не з’являться нові закони і кіберполіція не візьметься вже за звичайних користувачів, нема.

Ще більше, ніж державу, «цифрові сліди» в Мережі та персональні дані цікавлять компанії, які займаються бізнесом в інтернеті. Ваші дані ретельно збирає, систематизує, аналізує велика кількість компаній – від Google до невеликих інтернет-магазинів. І це все заради того, щоб показати найефективнішу рекламу, запропонувати вам товари, яких ви, можливо, й не потребуєте, вдосконалити продукти і сервіси, які й так вас влаштовують. Бази даних з інформацією про користувачів продають і купують, тож невідомо, у кого і з якою метою опиняться дані про вас.

Колишній співробітник АНБ США Едвард Сноуден у своїх виступах неодноразово наголошував, що сучасні інтернет-користувачі втратили право на конфіденційність. Засоби блокування реклами та анонімна мережа Tor – головні інструменти із забезпечення приватного перебування в інтернеті на думку Сноудена. Мережа Tor є стежкою на «темну сторону інтернету» – частини цифрового світу, яка гарантує анонімність перебування, непідвладна цензурі і живе за своїми суворими законами.

Що таке «темний» інтернет і навіщо він потрібен

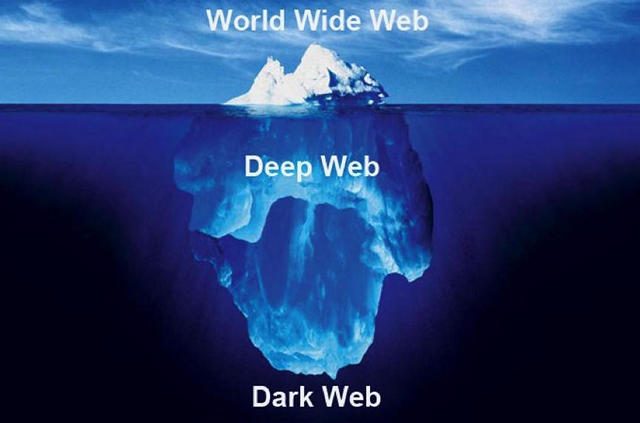

Зазвичай для більшої наочності структуру глобальної Мережі змальовують у вигляді айсберга. Видима його частина – це «звичайний» (або видимий) веб, де панують Google, Facebook та інші інтернет-гіганти. Тут перебуває переважна більшість користувачів інтернету.

Нижче, під поверхнею «звичайного» вебу, знаходиться величезний сегмент, що отримав назву «глибинний» веб (Deep Web). Тут знаходяться величезні масиви службової інформації: бази даних фінансових установ, організацій тощо. Особливість сайтів у «глибинному» вебі – вони не індексуються пошуковими системами. Тобто вони не відображаються в пошуку Google та інших, і потрапити на такі сайти можна, лише знаючи їхню адресу. До таких ресурсів належать, наприклад, сайти, що потребують логіну та пароля для входу. Також у «глибинному» вебі є чимало анонімних торент-трекерів, потрапити на які можна лише за складною системою запрошень.

Ще глибше знаходиться Darknet, так званий «темний» (або «тіньовий») інтернет – найбільш небезпечний сегмент Мережі, непідвладний цензурі, обмеженням і блокуванням. «Три кити», на яких базується анонімність користувачів «темного» інтернету, – це анонімна мережа Tor, система криптографічного захисту повідомлень PGP та цифрова криптовалюта Bitcoin, що забезпечує високу конфіденційність під час розрахунків.

З технічної точки зору «тіньовий» інтернет – це сукупність приватних комп’ютерних мереж, де розміщено ресурси, потрапити на які можна лише через Tor. Масштаби «темного» вебу неможливо оцінити навіть приблизно. Однак існують цілі підпільні провайдери, які підтримують його роботу. Так, у 2013 році правоохоронці Ірландії заарештували Еріка Оуена Маркеса – засновника хостинг-провайдера Freedom Hosting. На серверах компанії було розташовано чимало сервісів Tor і ресурсів, які містили нелегальний контент.

Що можна знайти «на темній стороні» Мережі

Якщо відкинути відверто кримінальні аспекти використання «темного» інтернету, тут є і сайти, що можуть зацікавити досвідчених користувачів. Наприклад, «прихована» Wikipedia, з якої, до речі, можна чимало дізнатись про Darknet, анонімні торент-трекери, з яких безпечно завантажувати, архіви з програмами, які б у «видимому» вебі вже б давно закрили за порушення авторських прав.

Зокрема, тут існують «дзеркала» відомих сайтів, наприклад, бібліотеки «Флібуста» та повний архів WikiLeaks. Є форуми та блоги, що збирають учасників політичних протестів, там публікуються новини та матеріали, які б ніколи не пройшли б цензуру. І вас не забанять за різкий, але влучний та об’єктивний коментар до таких матеріалів. Існує навіть офіційне «дзеркало» Facebook, хоча сенсу в цьому немає ні на йоту: мережа Марка Цукреберга – суцільна величезна дірка щодо конфіденційності. У Darknet можливості пошуку обмежені, потрапити на ресурс можна, лише знаючи його адресу. Знайти хоч щось можна, скориставшись каталогами, які містять посилання на інші ресурси, чи скориставшись TORCH – пошуковою системою для Tor.

На «темній стороні» є інтернет-магазини, що побудовані за принципом eBay: продавці і покупці оцінюють один одного, рейтингова система є запорукою надійності угод. Розрахунки відбуваються в біткоїнах. Окрім крадених акаунтів PayPal чи паролів на сайти для дорослих, можна купити ліки, що відпускаються за рецептом, підакцизні товари, техніку та запчастини. За умови, що вас не цікавить походження товару.

Ресурси Darknet перебувають під наглядом ФБР та інших спецслужб, які намагаються припинити їхню діяльність та викрити власників. Іноді це вдається, однак розслідування може тривати роками, а скомпрометувати підозрюваних – незначущі дрібниці. Показовою є історія власника в минулому найбільшого у Darknet торговельного майданчика – Silk Road, що отримав свою назву на честь «Шовкового шляху» – торговельного маршруту, який з’єднував Європу та Азію. Будучи впевненим у своїй анонімності, у 2013 році Росс Уїльям Ульбріхт, власник Silk Road, не втримався і дав інтерв’ю американському виданню Forbes під псевдонімом «Страшний пірат Робертс» (Dread Pirate Roberts). Через декілька тижнів його було заарештовано ФБР. Спікся «пірат Робертс» на тому, що вказав свою приватну пошту Gmail, яка до того ж була прив’язана до профілю Google+ з фото, на офіційному форумі Bitcoin два роки тому. Цього було досить, щоб, зібравши всі крихти інформації докупи, федерали змогли зв’язати Ульбріхта з «Шовковим шляхом».

Як влаштований Tor

Tor – це скорочена назва The Onion Router. Така назва не випадкова – шари безпеки накладаються один на одного, як пелюстки цибулі. Так само шари захисту накладаються на інтернет-з’єднання. На початку запит користувача потрапляє на сервер директорій, а звідти – у випадковому порядку через декілька комп’ютерів (мінімум – три) на яких працює Tor. Щоразу підключення захищається шифруванням. При повторному підключенні трафік проходитиме вже через інші вузли. За такої схеми неможливо відстежити користувача за IP.

Однак за таку високу безпеку доводиться розплачуватись: підключення до Tor займає декілька секунд, а швидкість пересилання даних є відносно невисокою. Едвард Сноуден за часів роботи в АНБ підтримував один з найбільших вузлів Tor у Штатах, який працював на швидкості 2 Гбіт/с.

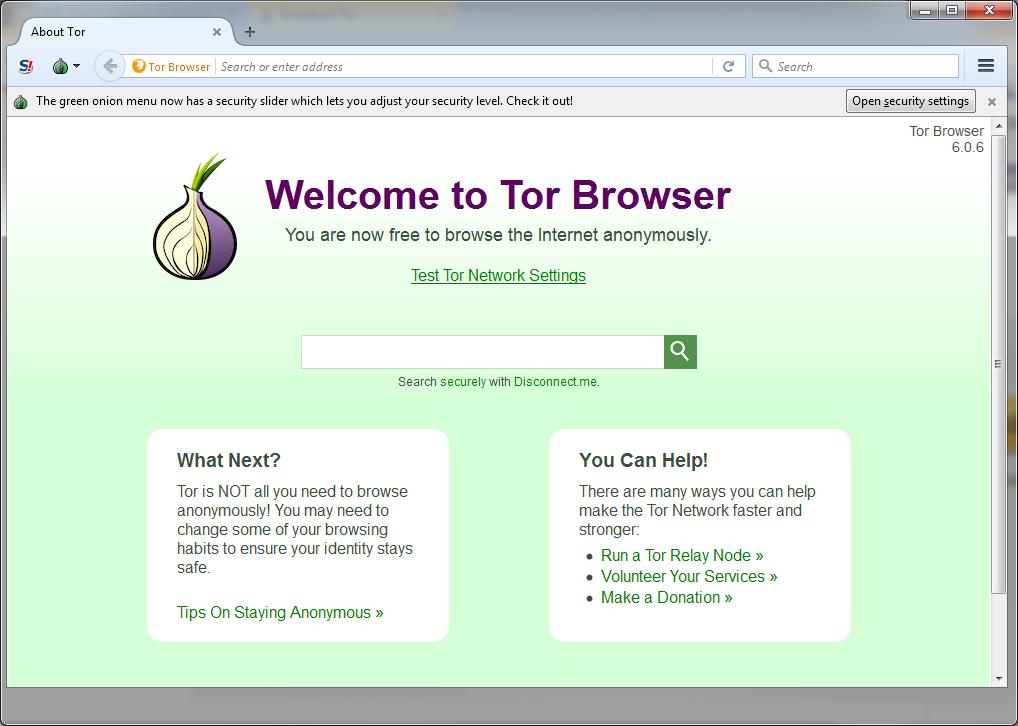

Які особливості Tor-браузера

Доступ до мережі Tor забезпечує лише браузер Tor. Варто пам’ятати, що дані інших програм, наприклад, поштового клієнта, будуть і далі передаватися з вашої звичайної, не анонімної IP-адреси.

Tor-браузер – це модифікований веб-переглядач Mozilla Firefox, який за замовчуванням працює у режимі приватного перегляду. Це означає, що файли кукі та інші цифрові «сліди» перебування у Мережі не зберігаються на локальному комп’ютері. Кожні 10 хвилин браузер змінює ланцюжок вузлів, через які він підключений до Tor.

Додатково браузер Tor блокує інші елементи, що дають можливість упізнати користувача. Провайдери та сайти не зможуть ідентифікувати користувача за такими даними, як конфігурація апаратної частини комп’ютера, встановлені розширення браузера або типи шрифтів. Один із заходів проти визначення цифрових «слідів» полягає в тому, що браузер Tor завжди запускається у вікні певного розміру.

Головна особливість Tor-браузера – робота з адресами типу .onion, які використовуються у Darknet замість традиційних веб-адрес.

Наприклад:

flibustahezeous3.onion – дзеркало бібліотеки «Флібуста»

facebookcorewwwi.onion – офіційне дзеркало Facebook

tetatl6umgbmtv27.onion – анонімний чат

zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page – Прихована Wikipedia

xmh57jrzrnw6insl.onion – TORCH – пошукова система для Tor

В інтернеті можна також знайти каталоги з посиланнями на ресурси в Tor, однак актуальність і роботоздатність лінків не гарантовано.

Як розпочати роботу з Tor

На щастя, усі серйозні технології, що покладені в основу Tor, не роблять його складним і недоступним для пересічного користувача. Робота з браузером Tor не надто відрізняється від взаємодії зі звичайним браузером.

Щоб розпочати анонімний веб-серфінг, потрібно завантажити і встановити браузер Tor. Після встановлення необхідно перевірити конфігурацію, натиснувши на запис «Перевірити налаштування мережі Tor». Потім у налаштуваннях безпеки переведіть повзунок у положення «Помірно високий». За високого рівня безпеки блокується чимало зображень, що ускладнює перегляд.

Власне, це і вся підготовка Tor до роботи. Для окремих вкладок можна створити нове підключення через інші сервери. Для цього клацніть на цибулину в лівому верхньому кутку і з контекстного меню виберіть «Новий ланцюжок Tor для цього сайту».

Вдалого безпечного веб-серфінгу, і нікому і Н-І-К-О-Л-И не розголошуйте важливу інформацію про себе ні у «звичайному вебі», ні тим паче в Darknet!