Кіберугруповання Mysterious Elephant, також відоме як APT-K-47, було помічене у використанні просунутих версій шкідливого програмного забезпечення Asyncshell у своїй останній кампанії. Це угруповання, яке походить із Південної Азії та активно діє щонайменше з 2022 року, здебільшого спрямовує свої атаки на пакистанські організації та продовжує вдосконалювати свої тактики.

Деталі кампанії та методи зараження

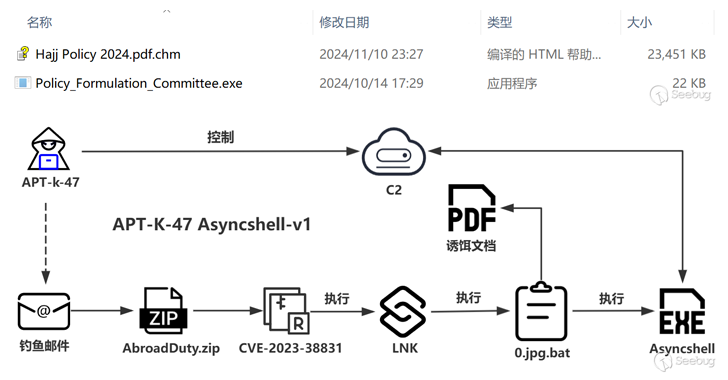

За даними аналізу, опублікованого командою Knownsec 404, остання кампанія використовує приманки на тему Хаджу, щоб обманути жертв і змусити їх виконати шкідливе ПЗ, замасковане під файл Microsoft Compiled HTML Help (CHM). Основні аспекти кампанії:

- Тематичні приманки: Файл CHM, що нібито містить інформацію про політику Хаджу на 2024 рік.

- Механізм доставки: Атака починається з фішингового електронного листа, який спонукає жертву завантажити ZIP-архів, що містить:

- CHM-файл із документом-приманкою.

- Прихований виконуваний файл шкідливого ПЗ.

При відкритті CHM-файлу відображається легітимний PDF-документ, розміщений на офіційному сайті Міністерства у справах релігії та міжконфесійної гармонії Пакистану. Тим часом у фоновому режимі виконується приховане шкідливе ПЗ.

Характеристики Asyncshell та нові можливості

Asyncshell — це шкідливе ПЗ, яке встановлює віддалену cmd-сесію з сервером атакуючих. Команда Knownsec 404 виявила, що угруповання Mysterious Elephant використовує це ПЗ із другої половини 2023 року. Основні характеристики кампанії:

- Розширені можливості Asyncshell:

- Виконання команд cmd і PowerShell.

- Підтримка комунікацій із сервером через протоколи HTTPS (замість TCP у ранніх версіях).

- Застосування вразливості WinRAR (CVE-2023-38831, CVSS: 7.8) для початкового зараження.

- Нові техніки атаки:

- Використання сценаріїв Visual Basic Script для показу документів-приманок.

- Налаштування завдань через планувальник завдань Windows для запуску шкідливих процесів.

- Динамічна зміна адрес серверів командного центру (C2) замість використання фіксованих адрес, що робить атаки складнішими для виявлення.

Висновок

“APT-K-47 активно використовує Asyncshell для своїх атак із 2023 року, поступово вдосконалюючи ланцюг атак і код шкідливого ПЗ,” — зазначила команда Knownsec 404.

Останні кампанії демонструють серйозну увагу угруповання до розвитку Asyncshell та його гнучкості. Використання змінних серверів C2, а також технік соціальної інженерії (наприклад, тематичних документів Хаджу) підкреслюють небезпеку цього кіберугруповання та потребу в ефективних заходах протидії.