Нещодавно виявлений троян для Android під назвою DroidBot став ціллю для 77 банківських установ, криптовалютних бірж та національних організацій у різних країнах.

Чим небезпечний DroidBot?

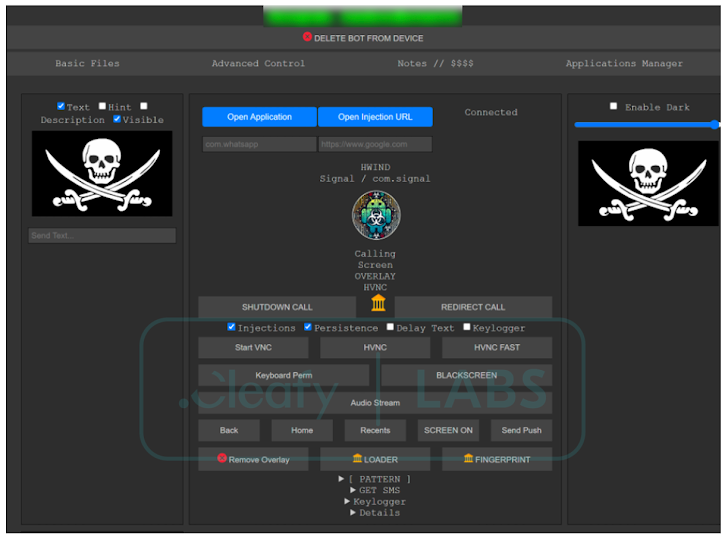

Як зазначають дослідники з компанії Cleafy, DroidBot є сучасним трояном віддаленого доступу (RAT), який поєднує кілька методів атак, включно з прихованими VNC-з’єднаннями, атаками через оверлейні вікна, а також функціями шпигунських програм, як-от кейлогінг (запис клавіатурного введення) та моніторинг інтерфейсу користувача.

“Крім того, він використовує двоканальну комунікацію: для передачі даних MQTT, а для отримання команд — HTTPS, що забезпечує високу гнучкість і стійкість операцій,” — повідомляють дослідники Сімоне Маттіа, Алессандро Стріно та Федеріко Валентіні.

Як поширюється DroidBot?

Італійська компанія Cleafy виявила шкідливе ПЗ наприкінці жовтня 2024 року, хоча дані свідчать, що DroidBot діє щонайменше з червня. Троян працює за моделлю “Малваре як послуга” (Malware-as-a-Service, MaaS), пропонуючи свої послуги за $3000 на місяць.

Мінімум 17 афілійованих груп вже скористалися цим сервісом. Вони отримують доступ до веб-панелі для налаштування конфігурацій, створення кастомізованих APK-файлів із вбудованим шкідливим кодом, а також для віддаленого управління зараженими пристроями.

Географія атак і методи зараження

Кампанії із залученням DroidBot були зафіксовані у таких країнах, як Австрія, Бельгія, Франція, Італія, Португалія, Іспанія, Туреччина та Великобританія. Шкідливі програми маскуються під популярні додатки, зокрема під Google Chrome, банківські програми або навіть програми безпеки.

Основним механізмом зараження є зловживання службами доступності Android для збору чутливих даних та віддаленого контролю над пристроями.

Технічні особливості

DroidBot використовує два різних протоколи для командно-контрольної (C2) інфраструктури:

- HTTPS — для отримання вхідних команд.

- MQTT — для передачі вихідних даних із заражених пристроїв.

“Цей поділ підвищує гнучкість і стійкість операцій,” — зазначають дослідники. MQTT-брокер DroidBot організований за категоріями, які групують типи комунікацій між пристроями та інфраструктурою C2.

Хто стоїть за атакою?

Хоча точне походження кіберзлочинців невідоме, аналіз зразків шкідливого ПЗ показав, що вони є носіями турецької мови.

“З технічної точки зору цей троян не виділяється, адже він схожий на інші відомі сімейства шкідливих програм,” — пояснюють дослідники. — “Однак його операційна модель, яка нагадує схему Malware-as-a-Service, є рідкістю для таких загроз.”