Атака модифицированного вируса-вымогателя Petya 2.0 нанесла ощутимый вред в Украине. Во многих компаниях, ставших жертвами зловреда, до сих пор продолжается восстановление IT-инфраструктуры. Однако была ли эта атака банальным инструментом заработка для киберпреступников? Возможно, нет.

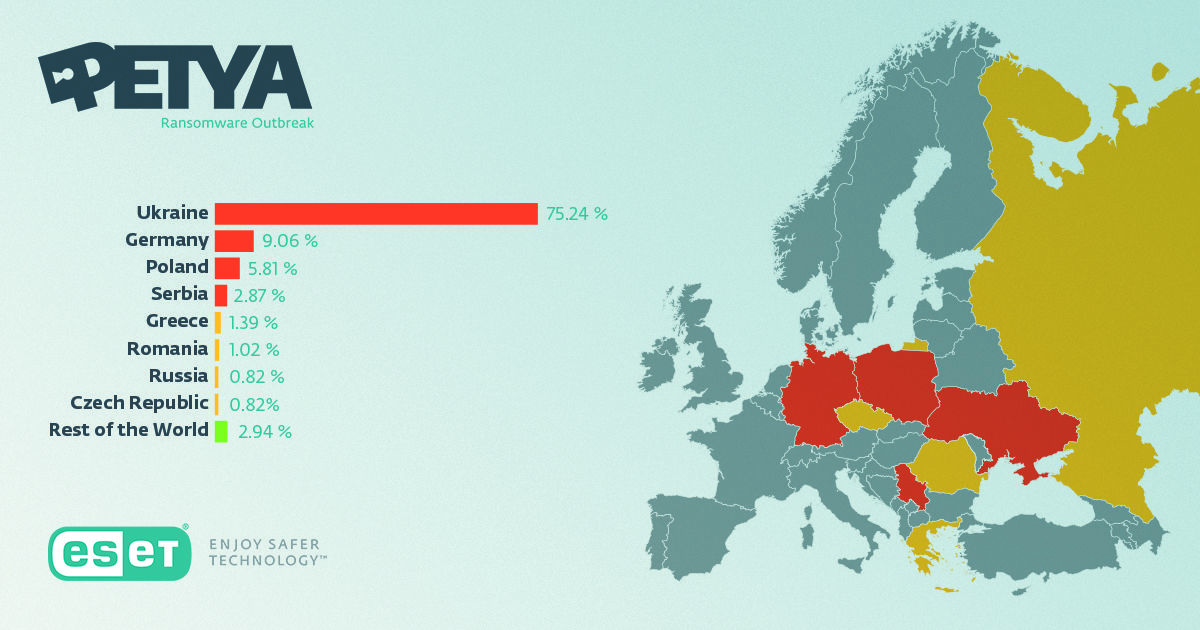

Львиная доля от общего количества заражений в мире пришлась на Украину. Для шифровальщика это не совсем типичное поведение. Если авторы вымогателя действительно хотят заработать денег, то их цель – как можно больший территориальный охват.

Вирус WannaCry поражал компьютеры в разных странах более или менее равномерно, а Petya 2.0 свирепствовал в основном в Украине. Например, компания ESET предоставила статистику, согласно которой более 75% заражений пришлись именно на наше государство.

Сама атака была организована на очень высоком уровне – вирус использовал несколько схем для распространения. Так, основное заражение происходило по схеме, когда вредоносное ПО попадает на компьютеры через доверенную программу, в данном случае – систему для бухучета и отчетности. Учитывая, что эта программа используется только в Украине, злоумышленники точно знали, что заражены будут в основном компьютеры украинских государственных и коммерческих структур.

Параллельно с этим была запущена атака более привычным способом – через почтовые вложения с вредоносным ПО, которое использовало традиционные методы распространения. Например, эксплойт EternalBlue, бэкдор DoublePulsar, уязвимости протокола SMB и тому подобное.

Но учитывая, что после эпидемии WannaCry подавляющее большинство пользователей установили обновление, закрывающие эти прорехи, большой выгоды это злоумышленникам не принесло. Несмотря на то, что таким образом были заражены компьютеры в 64 странах, нигде, кроме Украины, Petya 2.0 большого вреда не нанес. То, что после WannaCry эти уязвимости в основной массе были перекрыты, злоумышленники тоже не могли не знать.

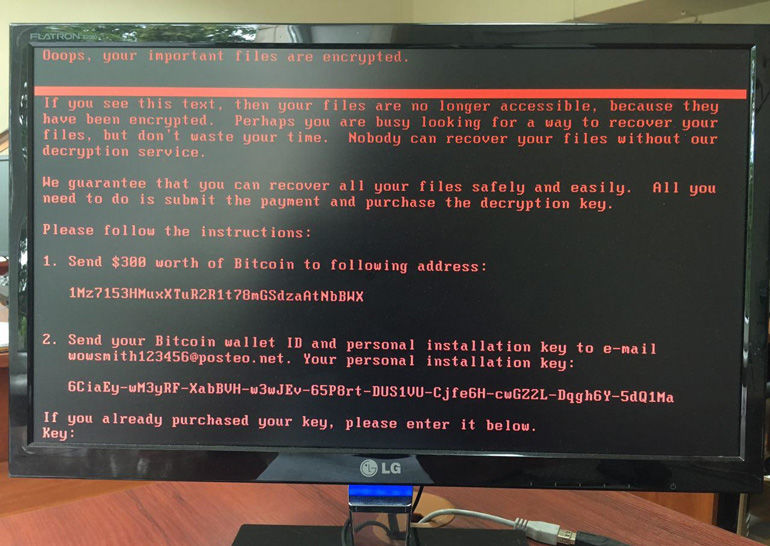

Обращает на себя внимание и подход, которым хакеры получали выкуп. Обычно в подобном роде атак на каждый случай заражения генерируется отдельны bitcoin-адрес. В случае же с Petya 2.0 для всех заражений использовался общий bitcoin-адрес. К тому же почтовый ящик, на который после уплаты выкупа надо было отправлять индивидуальный ключ, размещался на общедоступном почтовом сервере Posteo и был оперативно заблокирован сотрудниками сервиса.

В общем злоумышленники получили почти 4 биткоина, то есть примерно $10 тыс. По оценке эксперта Microsoft Михаила Шмелева, организация подобного рода атаки стоит более $100 тыс. И если бы злоумышленники действительно хотели просто заработать, они сконцентрировали бы свои усилия на более платежеспособных странах.

Зачем было маскировать атаку под эпидемию шифровальщика? По этому поводу есть разные мнения:

— атака не только началась накануне Дня Конституции Украины (о чем писали и западные СМИ), но и почти совпала по времени с терактом в Киеве, в результате которого погиб начальник украинской военной разведки полковник Максим Шаповал;

— атака произошла буквально через неделю после выхода большого материала Wired о кибератаках на Украину;

— это могла быть неудачная попытка замести следы или же такой подход был избран, чтобы обеспечить лучшее освещение в СМИ.

Вариантов может быть масса. И версия дестабилизации ситуации в стране выглядит довольно правдоподобной. Тем более, что это хотя и самая масштабная, однако далеко не первая атака на объекты критической инфраструктуры нашего государства.