Атака модифікованого вірусу-вимагача Petya 2.0 завдала відчутної шкоди в Україні. У багатьох компаніях, які стали жертвами цього шкідника, й досі триває відновлення ІТ-інфраструктури. Проте чи була ця атака банальним інструментом заробітку для кіберзлочинців? Можливо, ні.

Левова частка від загальної кількості заражень у світі припала на Україну. Для шифрувальника це не зовсім типова поведінка. Якщо автори вимагача дійсно хочуть заробити грошей, то їхня ціль – якомога ширше територіальне охоплення.

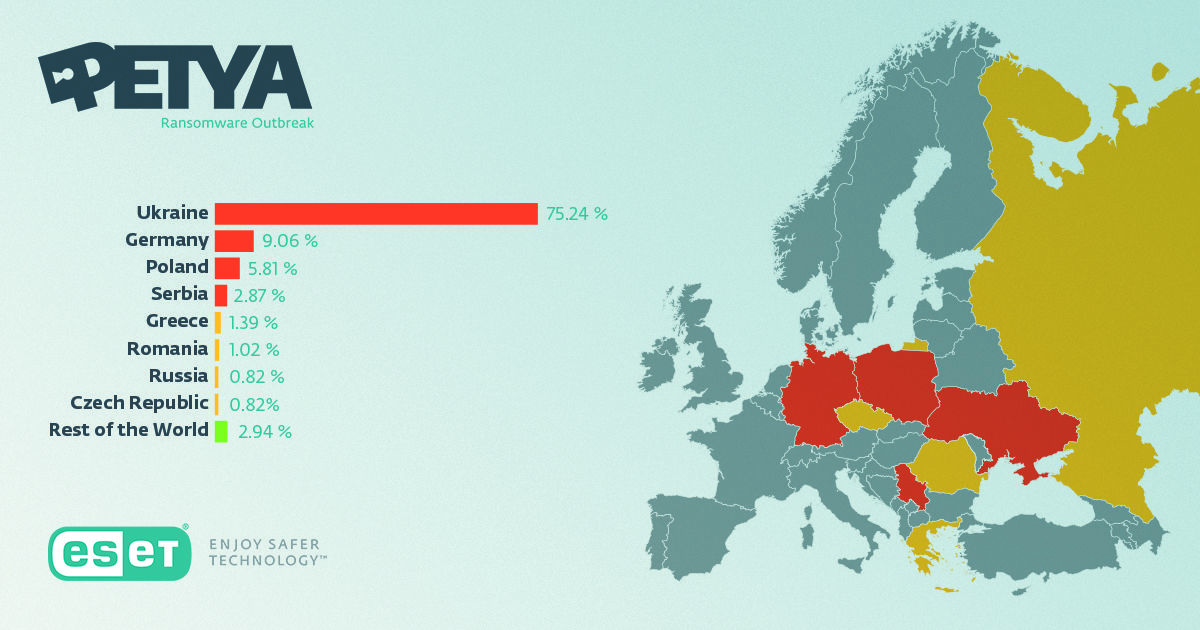

Вірус WannaCry вражав комп’ютери в різних країнах більш-менш рівномірно, а Petya 2.0 лютував в основному в Україні. Наприклад, компанія ESET надала статистику, згідно з якою більше 75% заражень припали саме на нашу державу.

Сама атака була організована на дуже високому рівні – вірус використовував декілька схем для розповсюдження. Так, основне зараження відбувалося за схемою, коли шкідливе ПЗ потрапляє на комп’ютери через довірену програму, у даному випадку – систему для бухобліку та звітності. Враховуючи, що ця програма використовується лише в Україні, зловмисники точно знали, що уражені будуть в основному комп’ютери українських державних та комерційних структур.

Паралельно з цим була запущена атака більш звичним способом – через поштові вкладення зі шкідливим ПЗ, яке використовувало традиційні методи розповсюдження. Наприклад, експлойт EternalBlue, бекдор DoublePulsar, вразливості протоколу SMB тощо.

Але враховуючи, що після епідемії WannaCry переважна більшість користувачів встановила оновлення, що закривають ці проріхи, великого зиску це зловмисникам не принесло. Незважаючи на те, що таким чином були заражені комп’ютери в 64 країнах, ніде, окрім України, Petya 2.0 великої шкоди не завдав. Те, що після WannaCry ці вразливості в основній масі були перекриті, зловмисники теж не могли не знати.

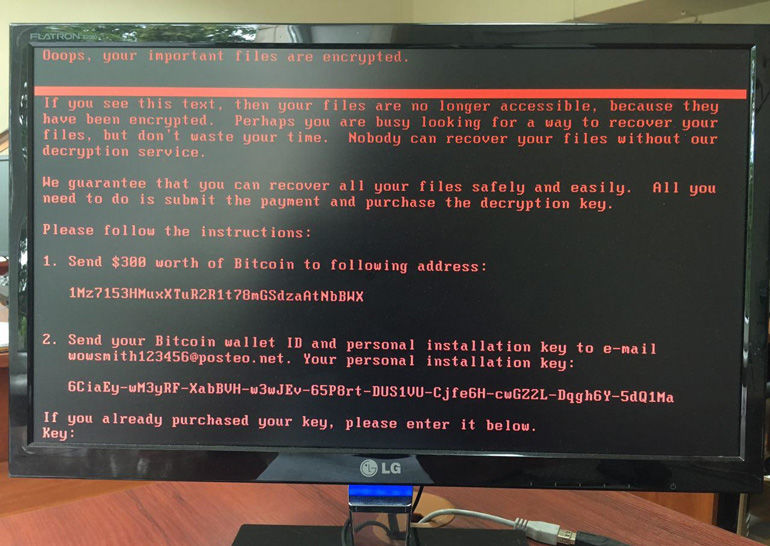

Звертає на себе увагу і підхід, яким зловмисники отримували викуп. Зазвичай у подібному роді атак на кожен випадок зараження генерується окрема bitcoin-адреса. У випадку ж із Petya 2.0 для всіх заражень використовувалася загальна bitcoin-адреса. До того ж поштова скринька, на яку після сплати викупу треба було відправляти індивідуальний ключ, розміщувалася на загальнодоступному поштовому сервері Posteo та була оперативно заблокована співробітниками сервісу.

Загалом зловмисники отримали майже 4 біткоїни, тобто приблизно $10 тис. За словами експерта Microsoft Михайла Шмельова, організація подібної атаки коштує більше $100 тис. І якби зловмисники дійсно хотіли просто заробити, вони сконцентрували б свої зусилля на більш платоспроможних країнах.

Навіщо було маскувати атаку під епідемію шифрувальника? Із цього приводу є різні думки:

– атака не тільки почалася напередодні Дня Конституції України (про що писали і західні ЗМІ), але і майже збіглася за часом з терактом в Києві, у результаті якого загинув начальник української військової розвідки полковник Максим Шаповал;

– атака сталася буквально за тиждень після виходу великого матеріалу Wired про кібератаки на Україну;

– це могла бути невдала спроба замести сліди або ж такий підхід було вибрано, щоб забезпечити краще висвітлення в ЗМІ.

Варіантів може бути маса. І версія дестабілізації ситуації в країні виглядає досить правдоподібною. Тим більше, що це хоча і наймасштабніша, проте далеко не перша атака на об’єкти критичної інфраструктури нашої держави.