Виявлено критичну вразливість обхідної аутентифікації у плагіні Really Simple Security (раніше відомий як Really Simple SSL) для WordPress, яка, в разі успішної експлуатації, може дозволити зловмисникам віддалено отримати повний адміністративний доступ до вразливих сайтів.

Ця вразливість, відстежувана як CVE-2024-10924 (CVSS оцінка: 9.8), впливає як на безкоштовні, так і на преміум-версії плагіна. Плагін встановлений на більш ніж 4 мільйонах сайтів WordPress.

“Вразливість може бути використана для масованих автоматизованих атак, націлених на WordPress-сайти,” — повідомив дослідник безпеки Wordfence Іштван Мартон.

Після відповідального розкриття 6 листопада 2024 року проблема була усунена у версії 9.1.2, випущеній тижнем пізніше. Ризик можливого зловживання спонукав розробників плагіна працювати з WordPress, щоб примусово оновити всі сайти з цим плагіном до моменту публічного розкриття.

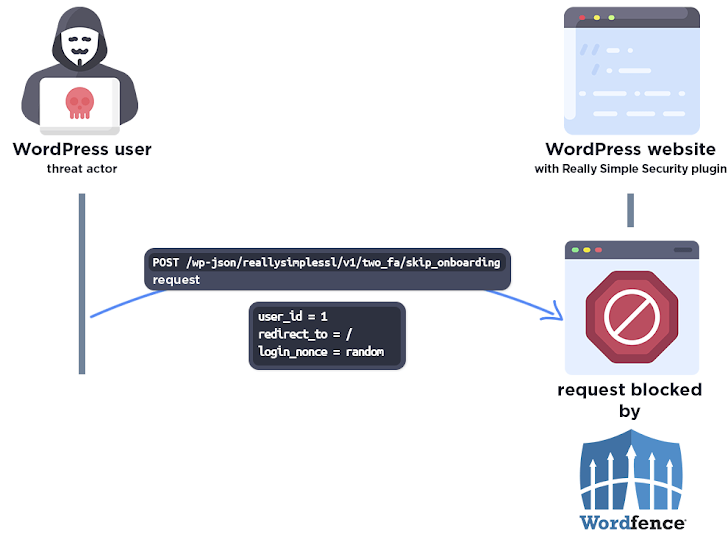

За даними Wordfence, вразливість виникає у функції “check_login_and_get_user” через неправильне оброблення помилок перевірки користувача у версіях 9.0.0 до 9.1.1.1, що дозволяє неавтентифікованим зловмисникам входити як будь-який користувач, включаючи адміністраторів, коли ввімкнено двофакторну аутентифікацію.

“На жаль, одна з функцій, яка додає двофакторну аутентифікацію, була ненадійно реалізована, що дозволяє неавтентифікованим зловмисникам отримати доступ до будь-якого облікового запису користувача, включаючи адміністратора, за допомогою простого запиту при ввімкненій двофакторній аутентифікації,” — зазначив Мартон.

Успішна експлуатація вразливості може мати серйозні наслідки, оскільки дозволяє зловмисникам захоплювати WordPress-сайти і використовувати їх для кримінальних цілей.

Розкриття цієї вразливості відбулося через кілька днів після того, як Wordfence повідомила про ще одну критичну проблему в WPLMS Learning Management System для WordPress (CVE-2024-10470, CVSS оцінка: 9.8), яка дозволяє неавтентифікованим зловмисникам читати та видаляти будь-які файли, що може призвести до виконання коду.

Зокрема, тема, версії до 4.963, “вразлива до читання та видалення будь-яких файлів через недостатню перевірку шляху до файлу та перевірку дозволів,” що дозволяє неавтентифікованим зловмисникам видаляти будь-які файли на сервері.

“Це дозволяє неавтентифікованим зловмисникам читати та видаляти будь-які файли на сервері, включаючи файл wp-config.php сайту,” йдеться в повідомленні. “Видалення wp-config.php змушує сайт перейти у режим налаштування, що дозволяє зловмиснику захопити сайт, підключивши його до бази даних під своїм контролем.”