Дослідники в галузі кібербезпеки виявили новий троян віддаленого доступу та шпигунський інструмент, який іранські хакери використовують для збору інформації та виконання шкідливих команд на заражених комп’ютерах. Кібербезпекова компанія Check Point назвала це ПЗ WezRat, і воно, за даними, активно використовується з 1 вересня 2023 року, про що свідчать завантажені на платформу VirusTotal зразки.

WezRat дозволяє виконувати команди, робити скріншоти, завантажувати файли, вести логування натискань клавіш, а також викрадати вміст буфера обміну та файли з кукі. Деякі з цих функцій реалізуються через додаткові модулі у вигляді файлів DLL, що завантажуються з сервера команд і контролю (C&C), що робить основний компонент менш підозрілим.

WezRat розроблений хакерською групою Cotton Sandstorm, також відомою як Emennet Pasargad та Aria Sepehr Ayandehsazan (ASA). За даними агентств кібербезпеки США та Ізраїлю, це ПЗ використовується для збору інформації про комп’ютери та виконання віддалених команд.

Ланцюг атак і розповсюдження WezRat

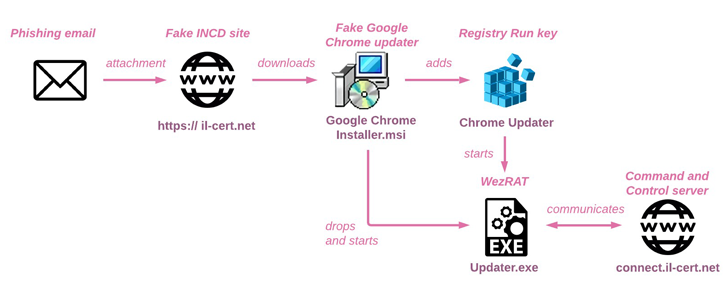

Як зазначено в офіційних звітах, WezRat розповсюджується за допомогою троянізованих інсталяторів Google Chrome, таких як “Google Chrome Installer.msi”. Крім встановлення браузера, цей інсталятор запускає шкідливий файл “Updater.exe” (внутрішньо позначений як “bd.exe”), який збирає системну інформацію та підключається до сервера C&C (“connect.il-cert[.]net”), очікуючи подальших команд.

Компанія Check Point спостерігала розповсюдження WezRat через фішингові електронні листи, що імітують листи від ізраїльської Національної кібердирекції (INCD). Листи були відправлені 21 жовтня 2024 року з адреси “alert@il-cert[.]net” і закликали терміново встановити “оновлення безпеки” для Chrome.

Функції та розвиток WezRat

WezRat виконує команди через DLL-файли, що завантажуються з C&C-сервера, і здатний додавати резервний сервер C&C, завантажувати і вивантажувати файли, робити скріншоти, вести логування натискань клавіш, викрадати дані з буфера обміну та кукі з браузерів на основі Chromium. Check Point зазначає, що WezRat також має “парольний” аргумент для коректного виконання команд.

Ранні версії WezRat мали закодовані адреси серверів C&C і не потребували “пароля” для запуску. Однак з часом до WezRat було додано нові можливості, такі як знімки екрану та функцію кейлогера, що робить його ефективнішим для шпигунства.

Стратегія кібершпигунства

Аналіз Check Point показує, що розробка та вдосконалення WezRat вимагають серйозних ресурсів і зусиль, імовірно, від кількох команд. Це свідчить про значні інвестиції у підтримку ефективного інструменту кібершпигунства.

Діяльність групи Emennet Pasargad охоплює атаки на різні цілі у США, Європі та на Близькому Сході. Це становить загрозу не тільки для політичних супротивників Ірану, а й для будь-яких осіб або груп, що мають вплив на міжнародний чи внутрішній імідж країни.

Таким чином, атаки із застосуванням WezRat демонструють підвищену активність іранських державних хакерів, а також їхні інноваційні підходи до кіберрозвідки.