Уже цими днями Google почне впроваджувати зміни у своїй системі двофакторної авторизації. З нею стикався кожен, хто хоча б раз отримував одноразові коди по SMS для підтвердження входу чи зміни пароля. Замість них пошуковий гігант відправлятиме в повідомленні підказки.

Зміна засобів безпеки в схемі Google 2SV знадобилася після збільшення популярності атаки на телефонний протокол SS7. Він дозволяє перехоплювати мобільні номери та отримувати замість легальних абонентів одноразові коди доступу. Так можна було отримати доступ до чужих акаунтів.

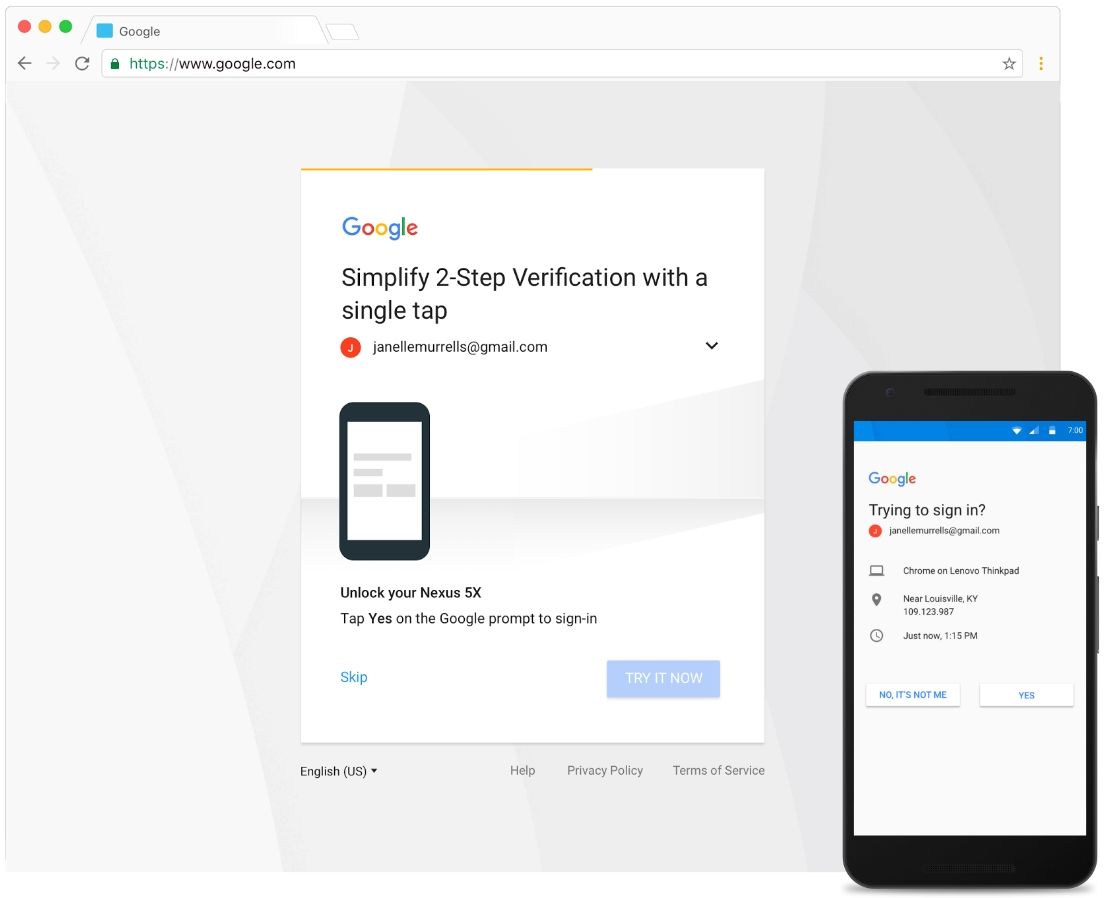

Уже найближчими днями Google почне вибірково пропонувати користувачам скористатися його новим рішенням замість одноразового коду по SMS. Для роботи нової системи необхідно мати смартфон, який треба заздалегідь підключити до неї. Тоді щоразу під час спроби входу в обліковий запис Google показуватиме на екрані повідомлення. У ньому система запитуватиме, чи дозволити вхід. При цьому жодних кодів або інших даних вводити не потрібно – рішення вимагає лише одного тапу по екрану.

У підказці, що виводитиметься на екран, окрім запитання дозволу також буде додаткова інформація. Вона показуватиме назву пристрою, з якого хочуть увійти в акаунт, місце розташування гаджета, а також час входу. Якщо це сам користувач – він дозволить вхід, якщо хтось чужий пробує увійти – вхід можна заблокувати.

Користувачам Android, щоб отримати запрошення спробувати нову опцію безпеки, необхідно мати в акаунті активну двофакторну авторизацію 2SV по SMS. Від пропозиції можна відмовитися, але Google повторить її через півроку. Ті користувачі, які для захисту використовують ключі, не отримуватимуть запрошення, оскільки їхня поточна система захисту вважається надійнішою. Власникам iOS для роботи в новому форматі необхідно мати на своєму пристрої пошуковий додаток Google Search, без якого підказки не будуть виводитися.

Сигнальні телефонні протоколи SS7 розробили ще в 1975, але його досі використовують оператори зв’язку в усьому світі. Дослідники не раз доводили небезпечність SS7 і навіть описували можливі способи експлуатації вразливостей. Наприклад, німецький експерт Тобіас Енгель двічі виступав на конференції Chaos Communication Congress, у 2010 і 2014 роках, попереджаючи про те, що за допомогою SS7 можна виявити і відстежити практично будь-якого жителя планети, просто знаючи його телефонний номер. У тому ж 2014 році фахівці компанії Positive Technologies подали доповідь на конференції Positive Hack Days, у якій розповідали не тільки про прослуховування, а й про багато інших можливостей хакерів у сигнальній мережі SS7, разом з DoS-атаками, шахрайством, переказом грошей, перехопленням SMS-повідомлень, визначенням місця розташування абонента без його відома.

У 2016 році навколо SS7 стався невеликий скандал. Тоді спільний експеримент репортера CBS Шарін Альфонсі і відомого дослідника Карстена Нола пройшов не зовсім так, як було заплановано. Нол і Альфонсі хотіли продемонструвати небезпечність SS7. Вони запросили взяти участь американського конгресмена Теда Лью, якому дуже не сподобалося, що його змогли легко прослуховувати. Лью склав офіційний документ, в якому заявив: «Люди, які знали про цю діру, повинні бути звільнені. Не можна піддавати 300 з чимось мільйонів американців ризику перехоплення телефонних переговорів лише тому, що дана уразливість відома і може бути корисна спецслужбам. Це неприйнятно».

У травні 2017 року журналісти німецького видання S?ddeutsche Zeitung також зафіксували перший випадок експлуатації вразливостей SS7 зловмисниками. Злочинці атакують SS7, щоб обходити двофакторну аутентифікацію банків і здійснювати неавторизовані транзакції з чужих рахунків. Атака дозволяє переадресувати SMS-повідомлення з паролем на номер, підконтрольний зловмисникам, після чого залишається лише здійснити переказ коштів. За їхніми словами, атаки почалися в середині січня 2017 року. При цьому фахівці підкреслюють, що для реалізації подібних атак потрібне устаткування, яке можна дістати у відкритому продажу, і його сумарна вартість не перевищить $1000.