Уже на днях Google начнет внедрять изменения в своей системе двухфакторной авторизации. С ней сталкивался каждый, кто хотя бы раз получал одноразовые коды по SMS для подтверждения входа или смены пароля. Вместо них поисковый гигант будет отправлять в сообщении подсказки.

Изменение средств безопасности в схеме 2SV понадобилось после увеличения популярности атаки на телефонный протокол SS7. Он позволяет перехватывать мобильные номера и получать вместо легальных абонентов одноразовые коды доступа. Так можно было получить доступ к чужим аккаунтам.

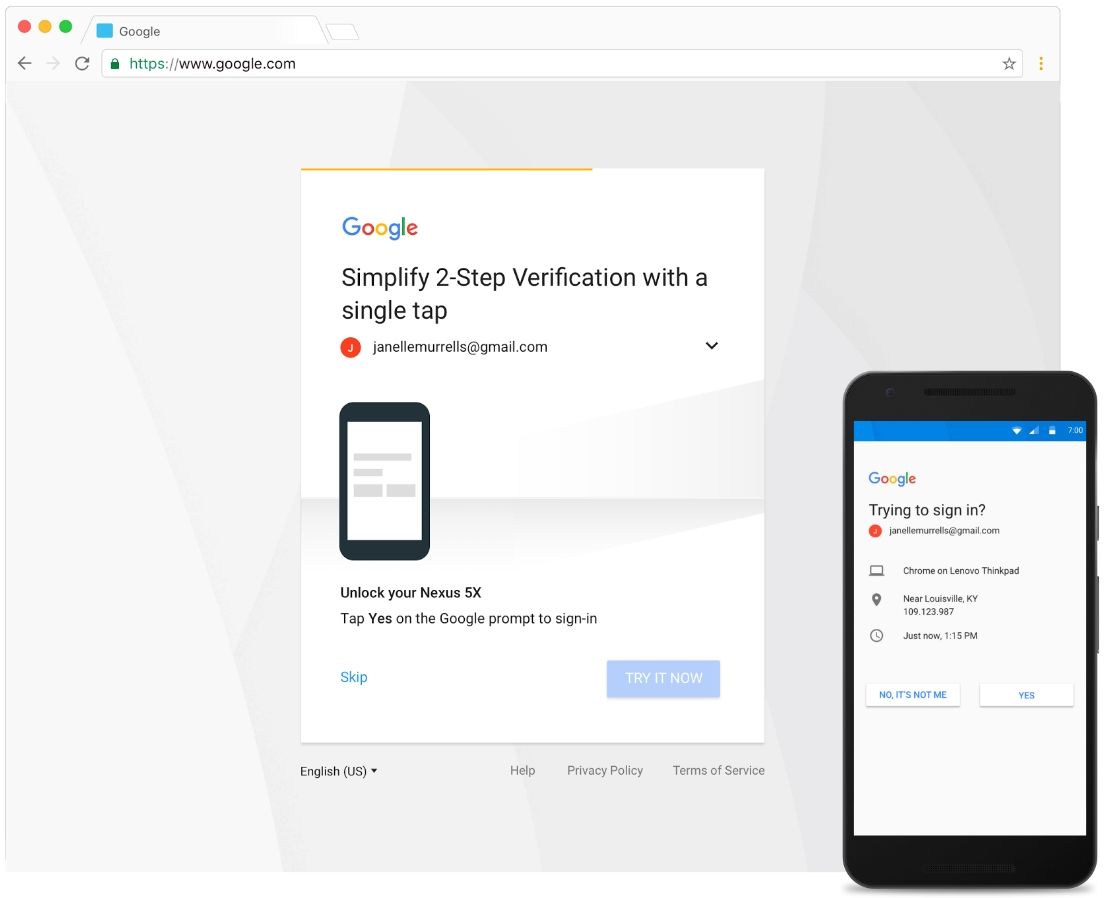

Уже в ближайшие дни Google начнет избирательно предлагать пользователям воспользоваться его новым решением вместо одноразового кода по SMS. Для работы новой системы необходимо иметь смартфон, который надо заранее подключить к ней. Тогда каждый раз при попытке входа в аккаунт Google будет показывать на экране сообщения. В нем система будет спрашивать, разрешить вход. При этом никаких кодов или других данных вводить не требуется – решение требует лишь одного тапа по экрану.

В подсказке, которая будет выводиться на экран, кроме вопроса разрешения также будет дополнительная информация. Она покажет название устройства, с которого хотят войти в аккаунт, местоположение гаджета, а также время входа. Если это сам пользователь – он позволит вход, если кто-то чужой пытается войти – вход можно заблокировать.

Пользователям Android, чтобы получить приглашение попробовать новую опцию безопасности, необходимо иметь в аккаунте активную двухфакторную авторизацию 2SV по SMS. От предложения можно отказаться, но Google повторит его через полгода. Те пользователи, которые для защиты используют ключи, не будут получать приглашение, так как их текущая система защиты считается более надежной. Владельцам iOS для работы в новом формате необходимо иметь на своем устройстве поисковое приложение Google Search, без которого подсказки не будут выводиться.

Сигнальные телефонные протоколы SS7 разработали еще в 1975, но его до сих пор используют операторы связи во всем мире. Исследователи не раз доказывали опасность SS7 и даже описывали возможные способы эксплуатации уязвимостей. Например, немецкий эксперт Тобиас Энгель дважды выступал на конференции Chaos Communication Congress, в 2010 и 2014 годах, предупреждая о том, что с помощью SS7 можно выявить и отследить практически любого жителя планеты, просто зная его телефонный номер. В том же 2014 году специалисты компании Positive Technologies представили доклад на конференции Positive Hack Days, в котором рассказывали не только о прослушке, но и о многих других возможностях хакеров в сигнальной сети SS7, включая DoS-атаки, мошенничество, перевод денег, перехват SMS-сообщений, определение местоположения абонента без его ведома.

В 2016 году вокруг SS7 произошел небольшой скандал. Тогда совместный эксперимент репортера CBS Шарин Альфонси и известного исследователя Карстена Нола прошел не совсем так, как было запланировано. Нол и Альфонси хотели продемонстрировать опасность SS7. Они пригласили принять участие американского конгрессмена Теда Лью, которому очень не понравилось, что его смогли легко прослушивать. Лью составил официальный документ, в котором заявил: «Люди, которые знали об этой дыре, должны быть уволены. Нельзя подвергать 300 с чем-то миллионов американцев риску перехвата телефонных переговоров лишь потому, что данная уязвимость известна и может быть полезна спецслужбам. Это неприемлемо».

В мае 2017 года журналисты немецкого издания S?ddeutsche Zeitung также зафиксировали первый случай эксплуатации уязвимостей SS7 злоумышленниками. Преступники атакуют SS7, чтобы обходить двухфакторную аутентификацию банков и осуществлять неавторизованные транзакции с чужих счетов. Атака позволяет переадресовать SMS-сообщение с паролем на номер, подконтрольный злоумышленникам, после чего остается лишь осуществить перевод средств. По их словам, атаки начались в середине января 2017 года. При этом специалисты подчеркивают, что для реализации подобных атак требуется оборудование, которое можно достать в открытой продаже, и его суммарная стоимость не превысит $1000.